Среди всех вирусов шифровальщики способны доставить больше всего неприятностей, так как их действия сопоставимы с полным уничтожением информации на жёстких дисках, ведь зашифрованные криптостойким алгоритмом данные практически невозможно расшифровать. Как тут не вспомнить совсем недавно атаковавшие компьютеры предприятий вирусы WannaCry и Petya. Для доступа к файлам по сети эти шифровальщики использовали уязвимость устаревшего сетевого протокола SMBv1 и открытые на компьютере порты 1024-1035, 135 и 445.

И хотя волна атак WannaCry и Petya стихла, угроза все равно остаётся актуальной, ведь наверняка существуют модификации этих вирусов, использующих те же самые уязвимости. Как уверяют разработчики популярных антивирусных решений, их программы уже научились обнаруживать и предотвращать заражение компьютеров зловредами этого типа, но будет очень даже неплохо, если и сам пользователь не будет сидеть сложа руки, уповая только на антивирусную защиту, а вместо этого приложит усилия, чтобы закрыть обозначенные уязвимости.

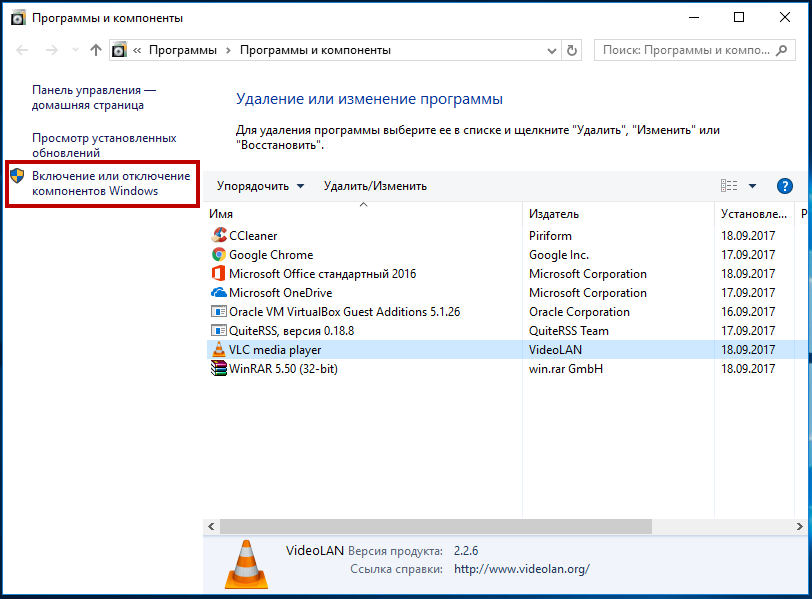

Первым делом рекомендуется отключить небезопасный протокол SMBv1. Любым удобным вам способом откройте «Программы и компоненты», перейдите по ссылке слева «Включение или отключение компонентов Windows».

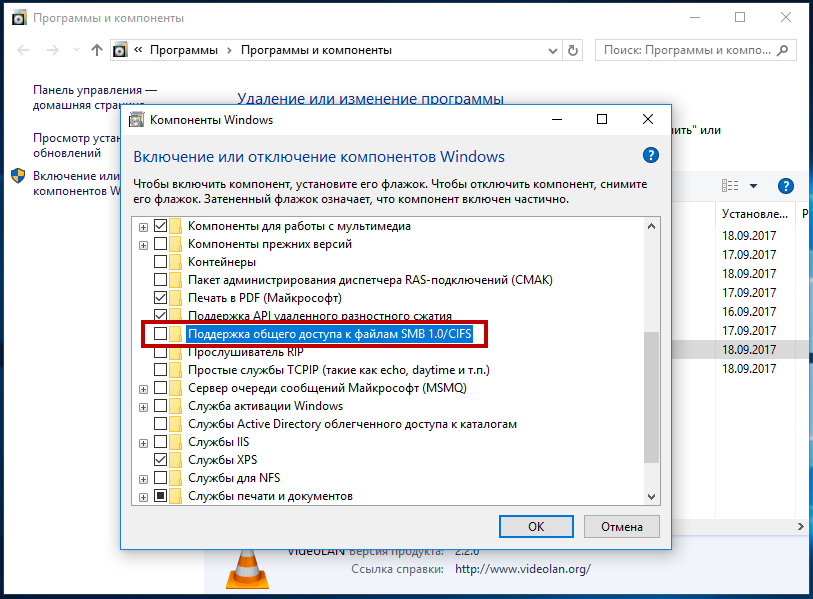

Найдите в открывшемся окошке компонент «Поддержка общего доступа к файлам SMB 1.0/CIFS» и снимите с него птичку (также снимите галочки с его подпунктов, если таковые будут).

Сохраните настройки и перезагрузите компьютер.

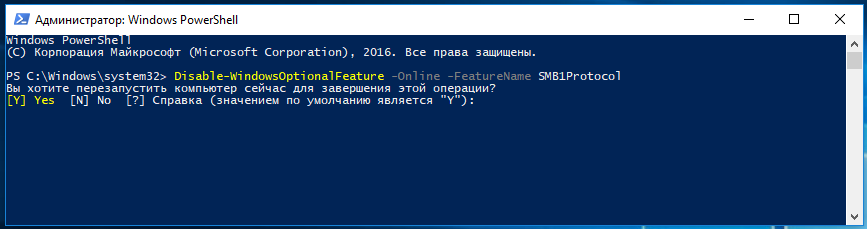

Отключить SMBv1 можно и через PowerShell.

Запустив консоль от имени администратора, выполните в ней такую команду:

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

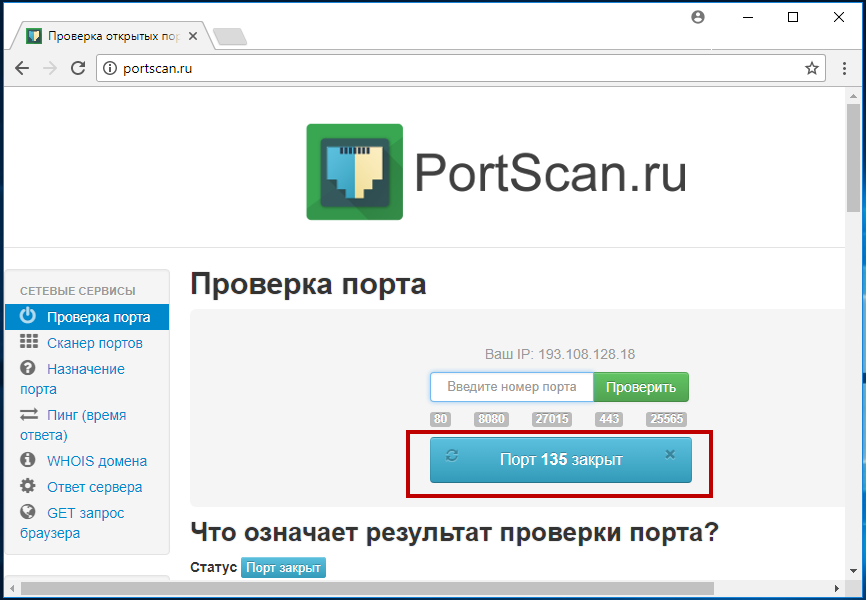

Воспользовавшись онлайн-сканером portscan.ru, обязательно проверьте порты 1024–1035, 135 и 445.

Они должны иметь статус «Порт закрыт».

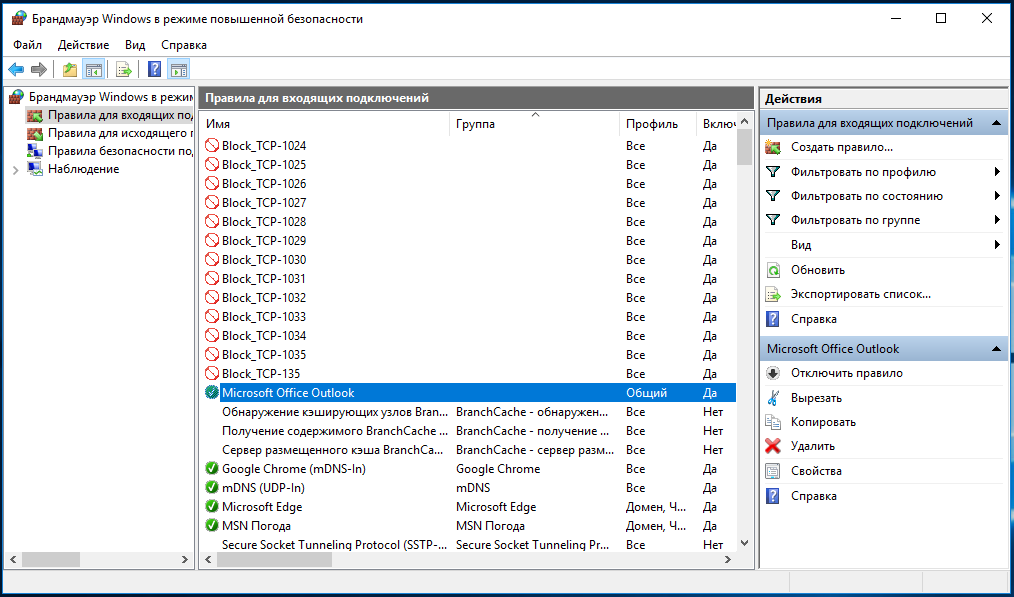

В противном случае их нужно закрыть через брандмауэр.

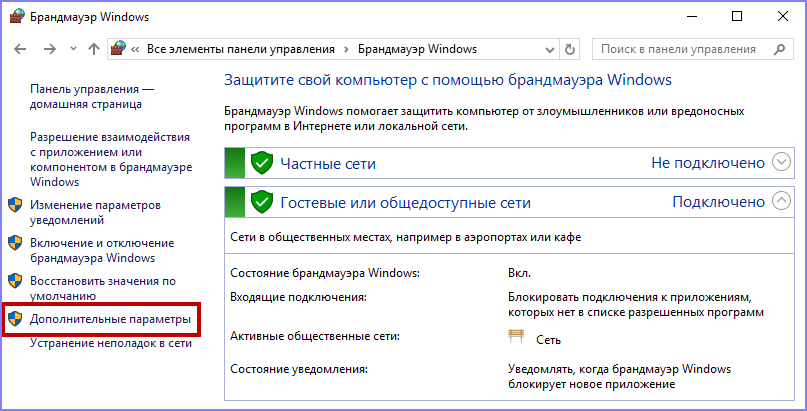

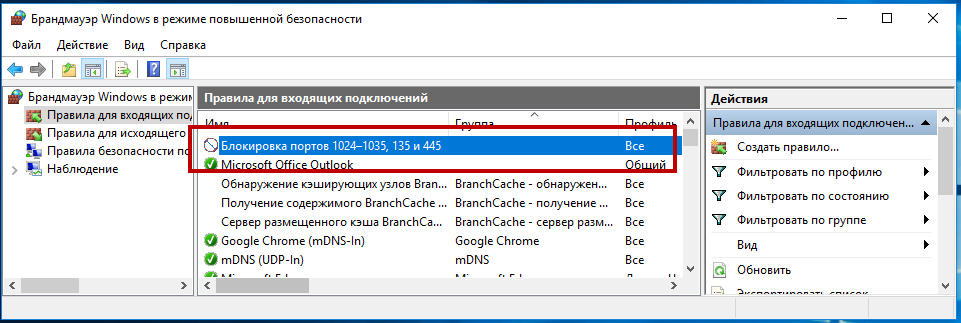

Запустив фаервол, нажмите слева «Дополнительные параметры».

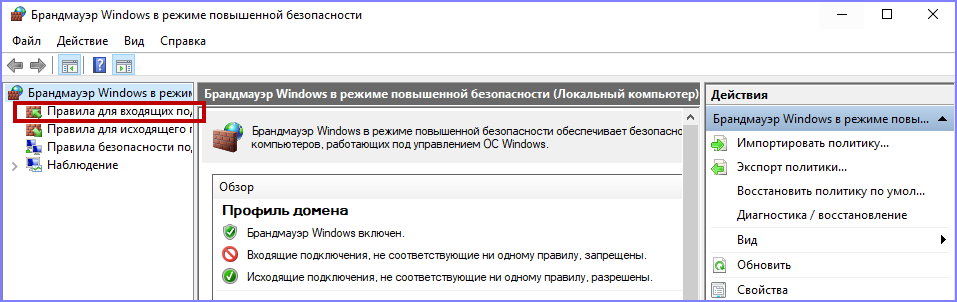

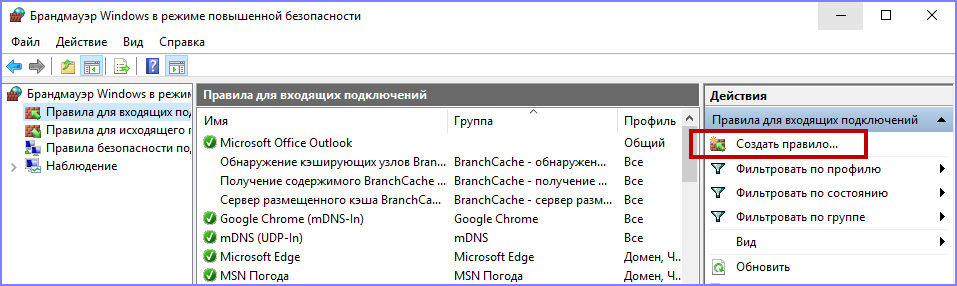

В новом окне выберите «Правила для входящих подключений» -> «Создать правило».

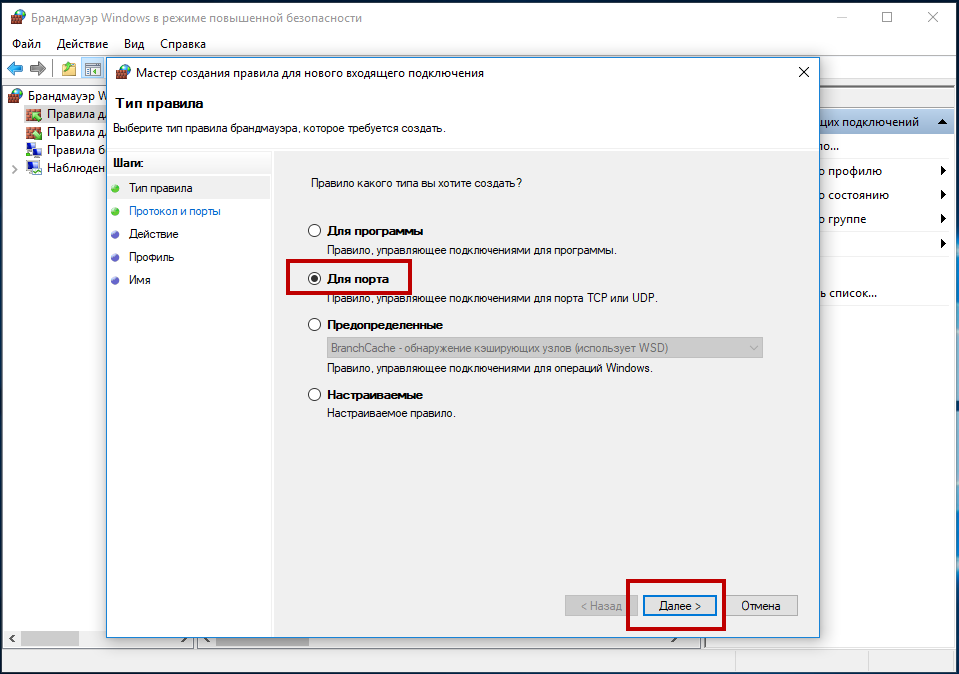

Тип правила выберите «Для порта».

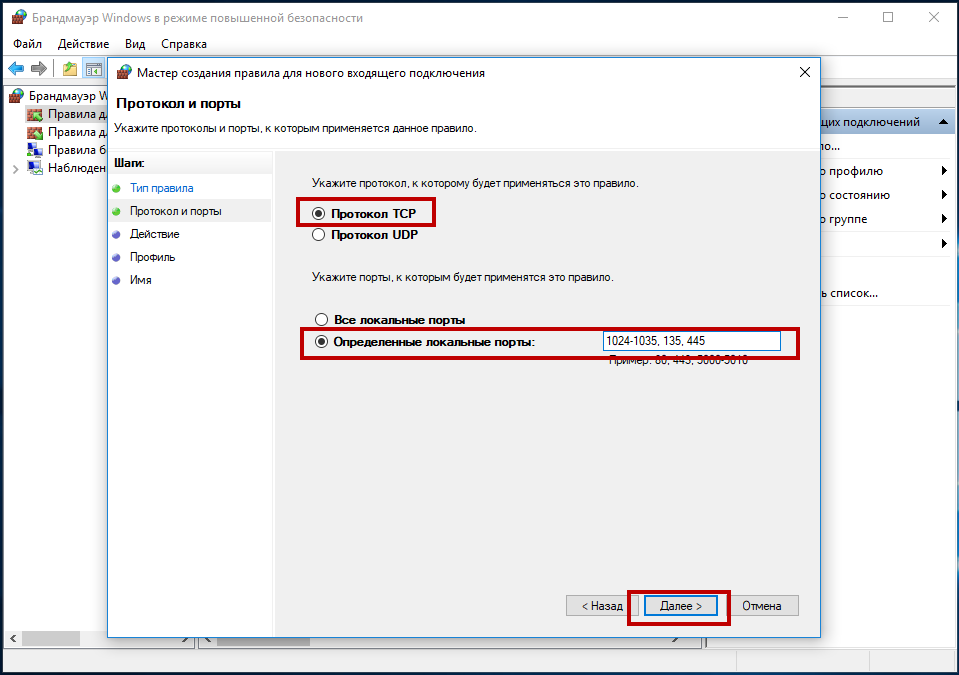

Протокол оставьте TCP, в поле «Определённые локальные порты» впишите через запятую или дефис закрываемые порты, нажмите «Далее».

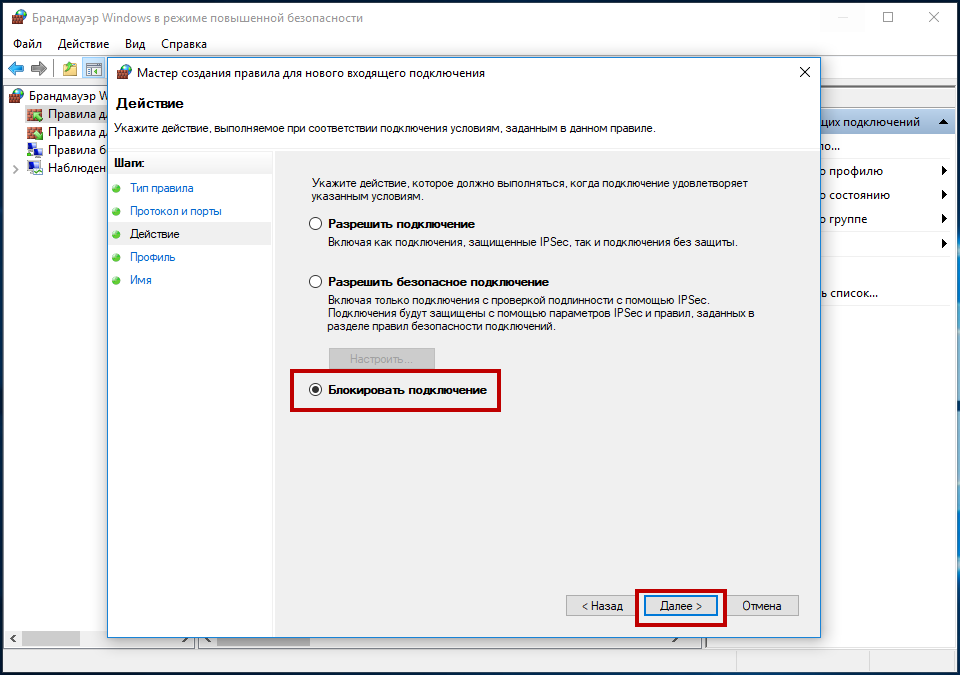

В качестве действия отметьте «Блокировать подключение».

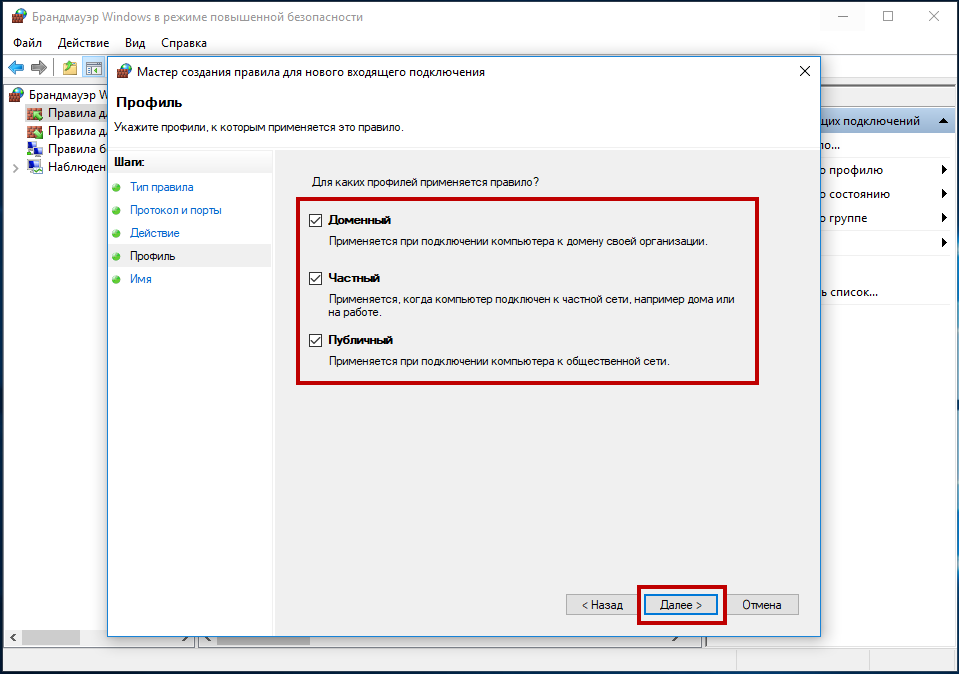

Профили оставьте по умолчанию.

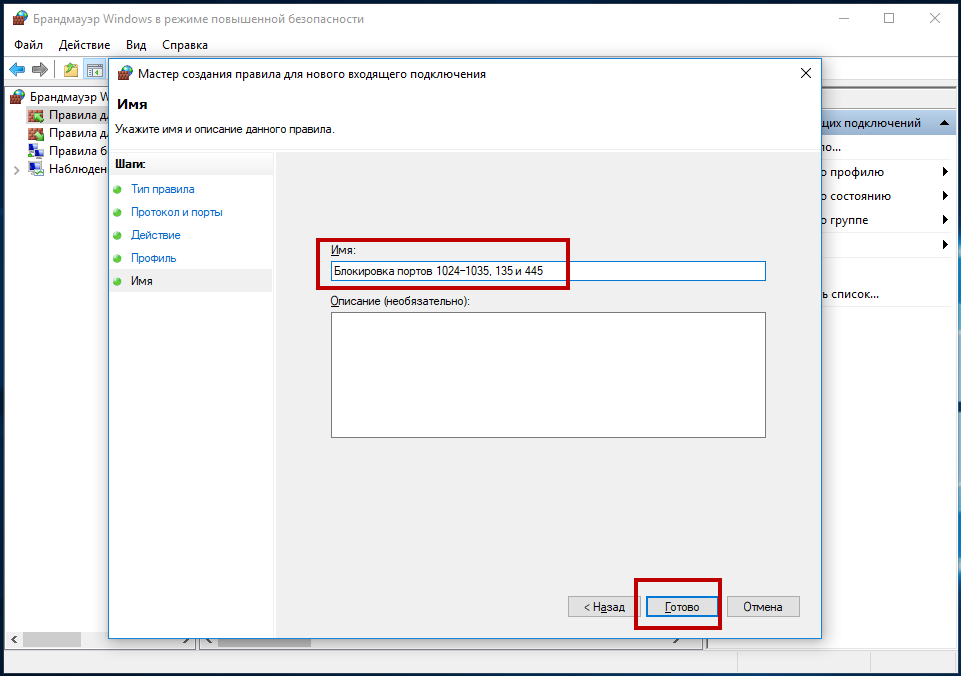

Дайте новому правилу имя и сохраните его.

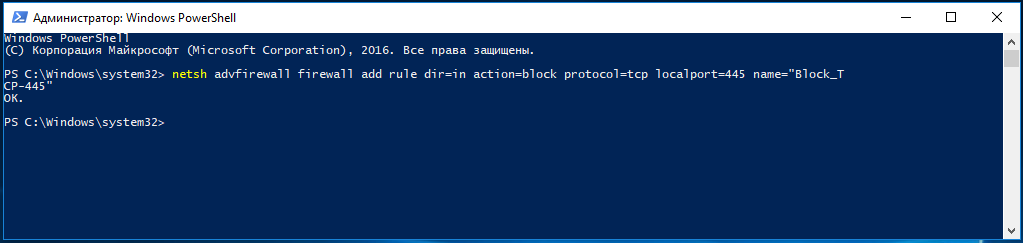

Кому лень проделывать всё это вручную, могут воспользоваться запущенной от имени администратора командной строкой или PowerShell.

Команда закрытия порта будет выглядеть следующим образом:

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name="Block_TCP-445"

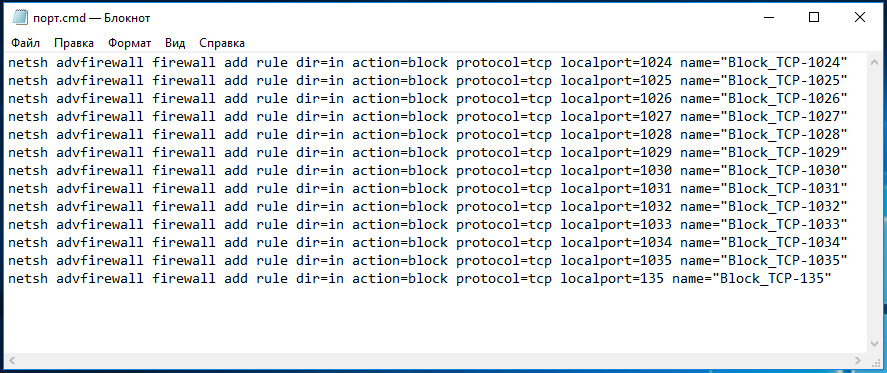

А чтобы не создавать правило для каждого порта в отдельности, скопируйте команду в текстовый файл сколько нужно раз, замените 445 на номер блокируемого порта.

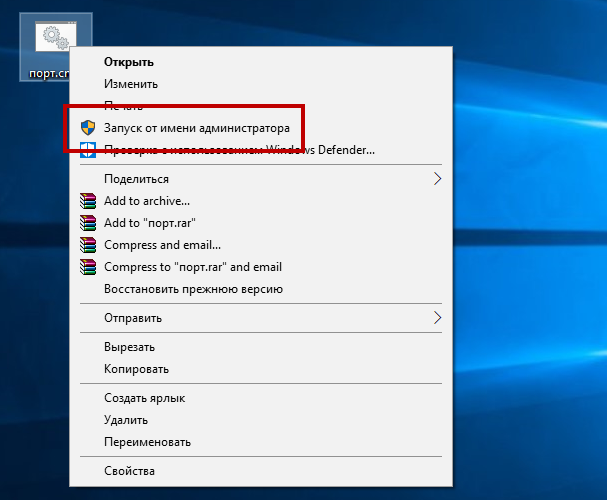

Сохраните файл с расширением CMD или BAT и запустите его на исполнение от имени администратора.

Общий результат будет аналогичным, разве что для каждого порта создастся по одному отдельному правилу.

Да, если вдруг вы захотите разблокировать тот или иной порт (а такое может понадобиться), выполните ту же команду, заменив элемент строки add на dеlеte.

У меня редирект на myopenports.com через VPN

portscan.ru не работает

Локация: Украина