Проникнув на компьютер, вредоносное программное обеспечения старается скрыть свое присутствие в системе, для чего нередко использует различные уязвимости. Так, к примеру, поступает новая мальварь Tarrask, эксплуатирующая баг встроенного Планировщика задач, затрудняющий ее обнаружение путем создания в самом Планировщике скрытых заданий. Созданные мальварью задачи не обнаруживаются ни средствами Просмотрщика.

Ни средствами запущенной с аргументом /query консольной утилиты schtasks, выводящей список запланированных заданий в командной строке.

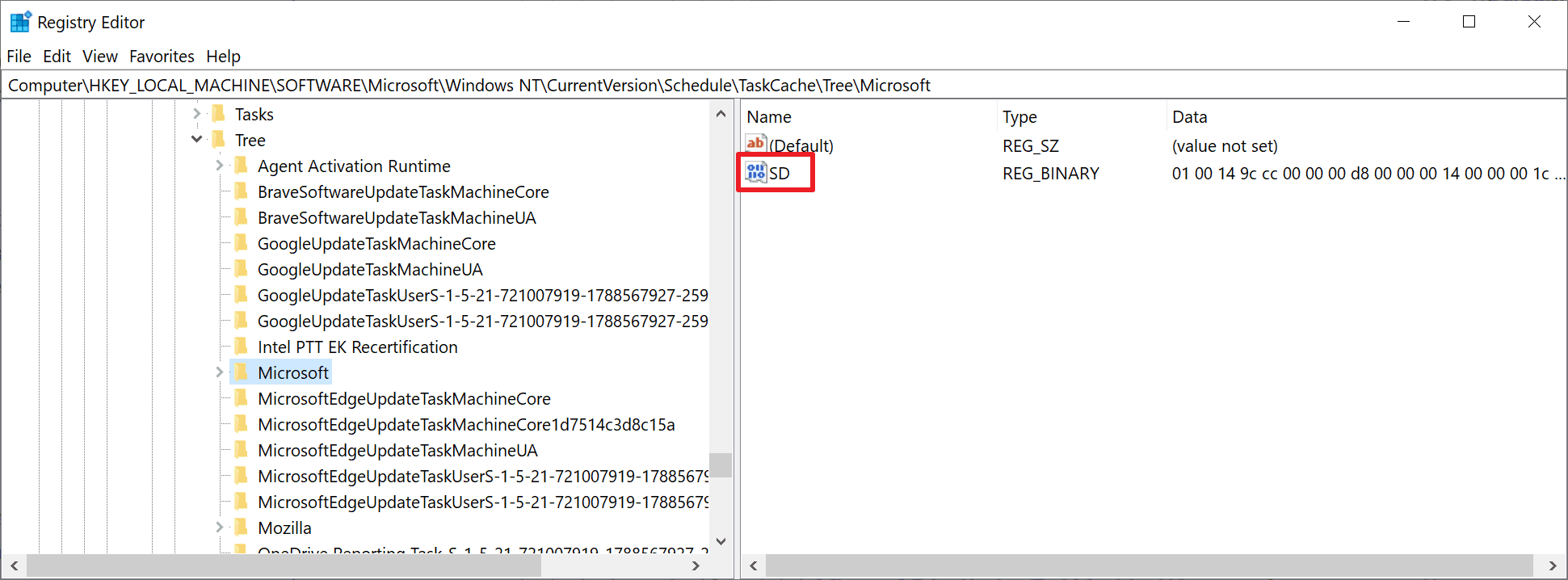

Достигается скрытие тем, что Tarrask удаляет значение дескриптора безопасности задачи в соответствующем ключе реестра, в результате чего задача становится невидимой средствами Планировщика, командной строки или сторонних инструментов для работы с заданиями. С другой стороны, малварь не удаляет среды своей деятельности полностью, оставляя данные в реестре, благодаря чему ее и можно обнаружить, если не считать возможности ее обнаружения штатным Защитником, уже научившимся идентифицировать эту угрозу.

Следы Tarrask в реестре Windows

Установить факт заражения системы Tarrask можно, просмотрев параметры задач в разделе реестра:

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache\Tree

Последний раздел содержит группу подразделов, каждый из которых представляет собой запланированную задачу, при этом каждый элемент должен включать бинарный параметр SD. Его отсутствие станет означать, что задание скрытое, не отображающееся в Планировщике.

Кстати, удалить созданный малварью подраздел без параметра SD средствами редактора реестра не получится – последний вернет сообщение об ошибке прав доступа.

Как бороться с Tarrask

Microsoft регулярно выпускает патчи, закрывающие дыры в безопасности, поэтому по возможности не пренебрегайте процедурой обновления системы.

Если это по какой-то причине невозможно, убедитесь, что вы используете последнюю версию Защитника с последними же вирусными определениями. Помимо анализа уже упомянутого ключа реестра, для обнаружения присутствия Tarrask Microsoft также рекомендует использовать возможности аудита, в частности отслеживание событий с кодом 4698 в журнале «Безопасность».

Добавить комментарий