Содержание статьи:

Когда мы говорим о некой открытой информации, то обычно имеем ввиду веб-страницы или файлы, которые можно скачать с этих страниц по HTTP или FTP. Но если взглянуть на предмет несколько шире и глубже, к категории открытой информации можно будет отнести любые данные, которые лишь кажутся недоступными, но на самом деле к ним так же можно получить доступ, если правильно подойти к решению проблемы.

Для этого как раз существует такая дисциплина или, если хотите, набор знаний и инструментов как OSINT.

Что такое OSINT

OSINT или иначе Open source intelligence — это тот же поиск в интернете, но только более тщательный и глубокий. Он включает в себя не только те данные, которые лежат «на поверхности», но также невидимую невооруженным глазом информацию — метаданные, передаваемые по сети инкапсулированные пакеты трафика, расположенные на серверах файлы, цифровые следы и прочие данные, источником которых могут являться средства массовой информации, социальные сети, обычные сайты, конференции и так далее. Возможности OSINT включают проверку доступности email-адресов, автоматический поиск и сбор информации о человеке по опубликованным им данным в социальных сетях, сведений о сайтах (IP, провайдер, используемая CMS и прочее), получение доступа к публичным IT-устройствам. Всё это и есть OSINT.

OSINT как средство анализа эффективности защиты

OSINT может применяться не только для поиска скрытой информации, но и для выявления потенциальных уязвимостей сайтов их владельцами. Проведя разведывательный анализ собственного ресурса, администратор получает исчерпывающую информацию о доступности данных, которые могут послужить лазейкой для проникновения. В свою очередь это позволяет администраторам разрабатывать эффективные методы противодействия злоумышленникам.

Что такое FOCA

Существует множество инструментов веб-разведки, среди которых наиболее популярным и функциональным является FOCA. Эта программа используется в основном для поиска метаданных в находящихся в свободном доступе документах. Программа производит анализ указанного сайта и ищет расположенные на нём PDF, DOCX, XLSX, PPTX и другие типы документов и извлекает из них скрытую информацию — метаданные. Это и цифровые подписи, и геоданные, и имя владельца, и прочее. А еще с помощью FOCA вы можете скачать все эти файлы к себе на компьютер.

Что нужно для работы с FOCA

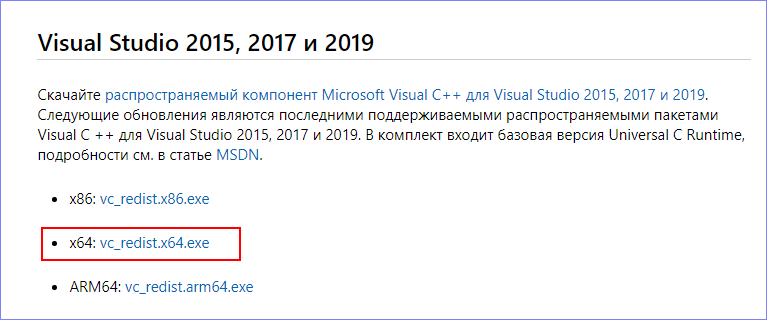

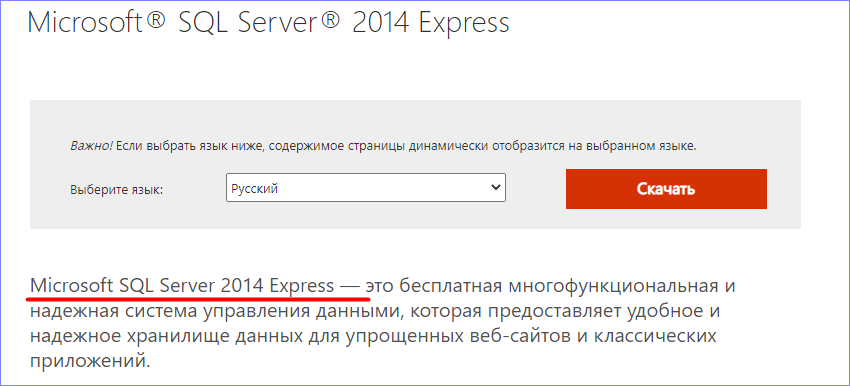

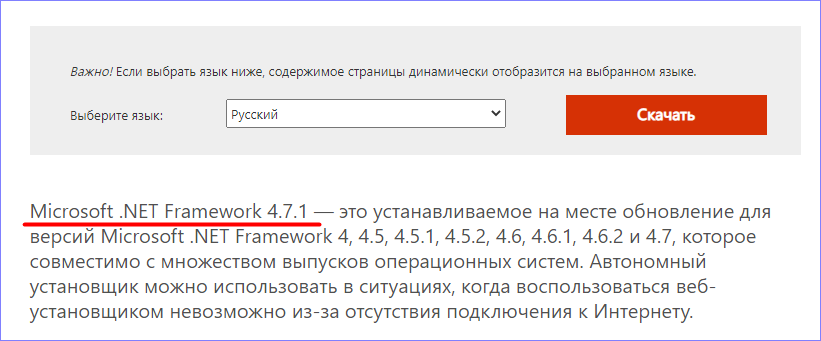

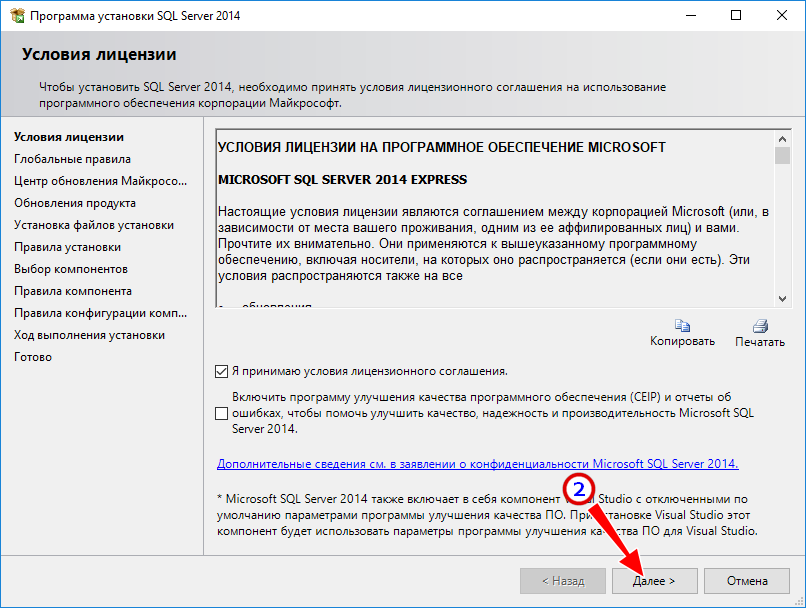

В первую очередь сама FOCA, скачать которую можно с официального сайта github.com/ElevenPaths/FOCA. Работает программа с 64-рязрядными Windows 7, 8, 8.1 и 10. Также вам понадобятся компоненты Microsoft NET Framework 4.7.1, Visual C++ 2010 x64 или выше и SQL Server 2014 или выше (необязательно полный пакет, подойдет и Express).

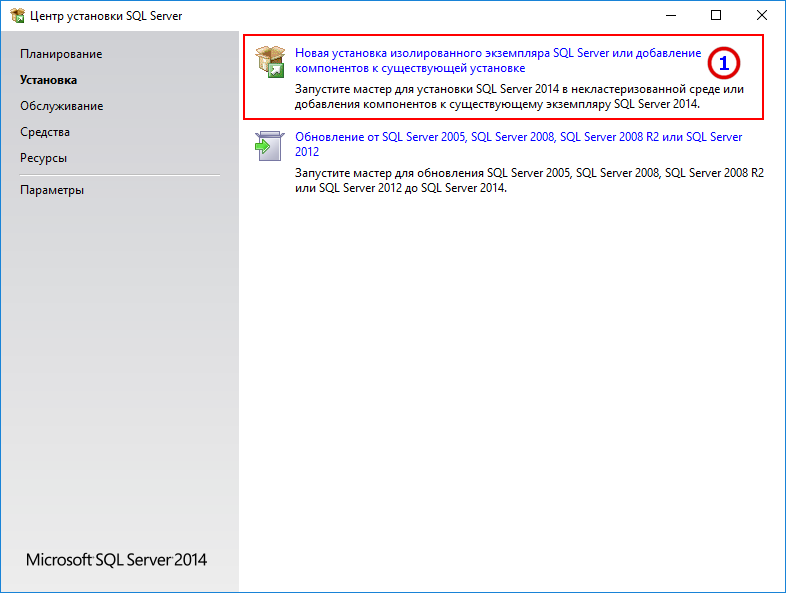

Все эти компоненты доступны для скачивания на официальном сайте компании. SQL Server устанавливаем с настройками по умолчанию, жмем «Далее», пока мастер не сообщит о завершении процедуры инсталляции.

Основы работы с FOCA

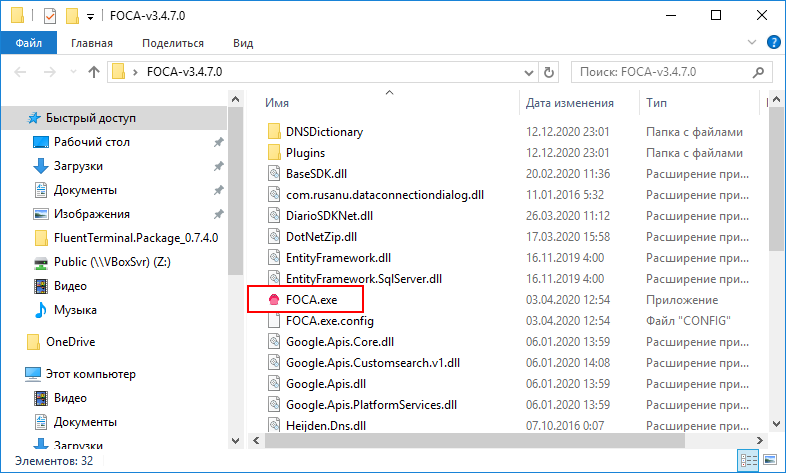

FOCA — инструмент портативный, просто распакуйте архив с программой и запустите исполняемый файл FOCA.exe.

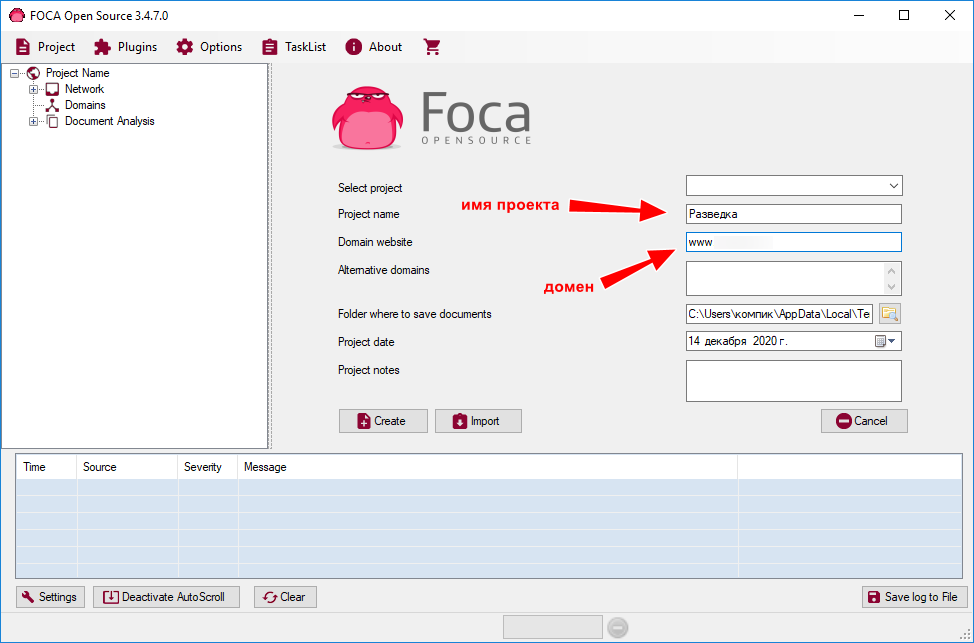

Слева в меню выберите Project Name и введите справа произвольное имя проекта и URL-сайта, который будет сканироваться. Нажмите «Crеate».

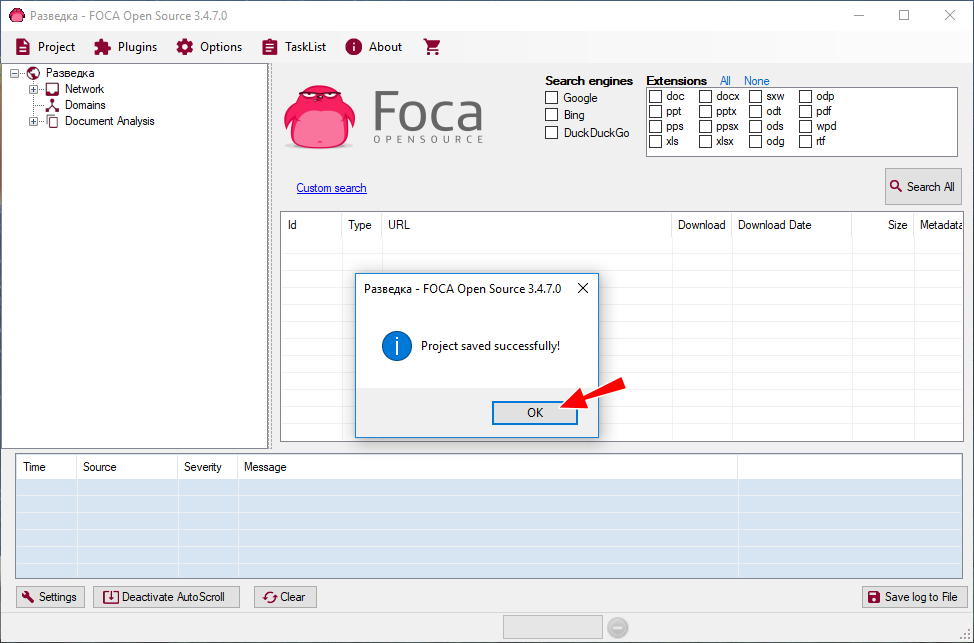

Итак, проект создан, теперь нужно настроить параметры сканирования.

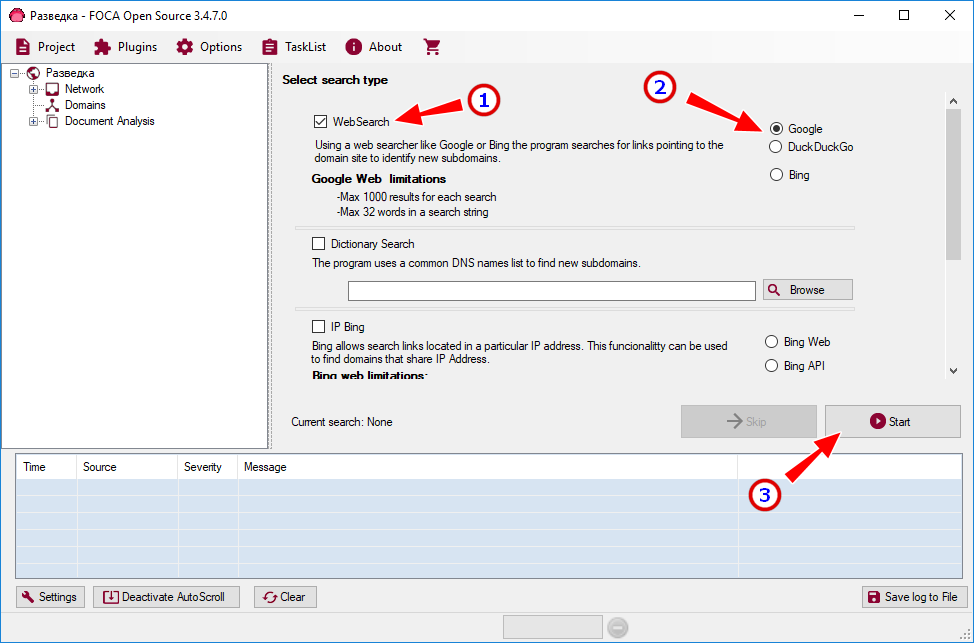

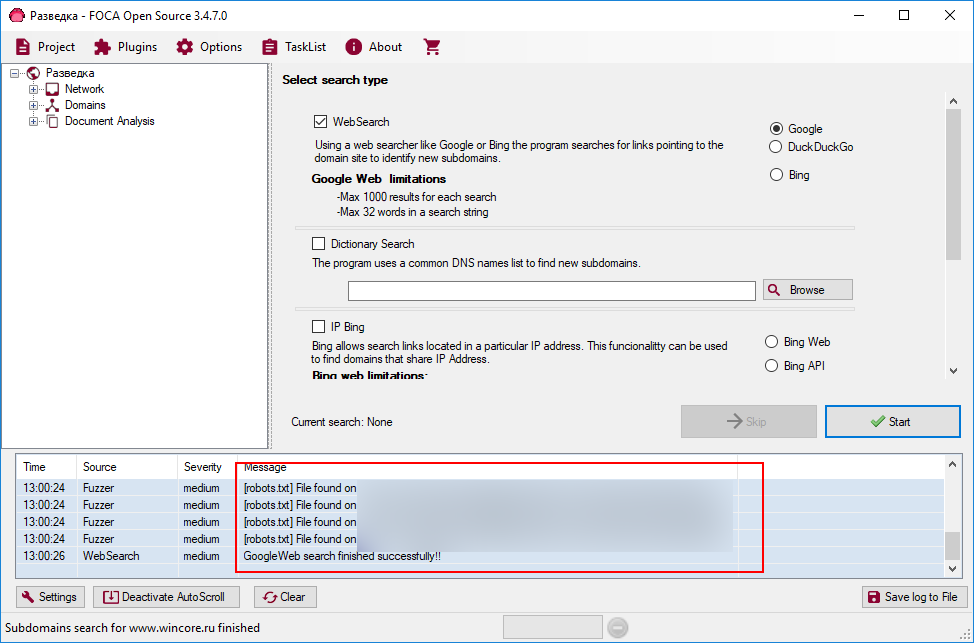

Выбираем в меню слева «Network» и указываем поисковую систему,

в данном примере Google,

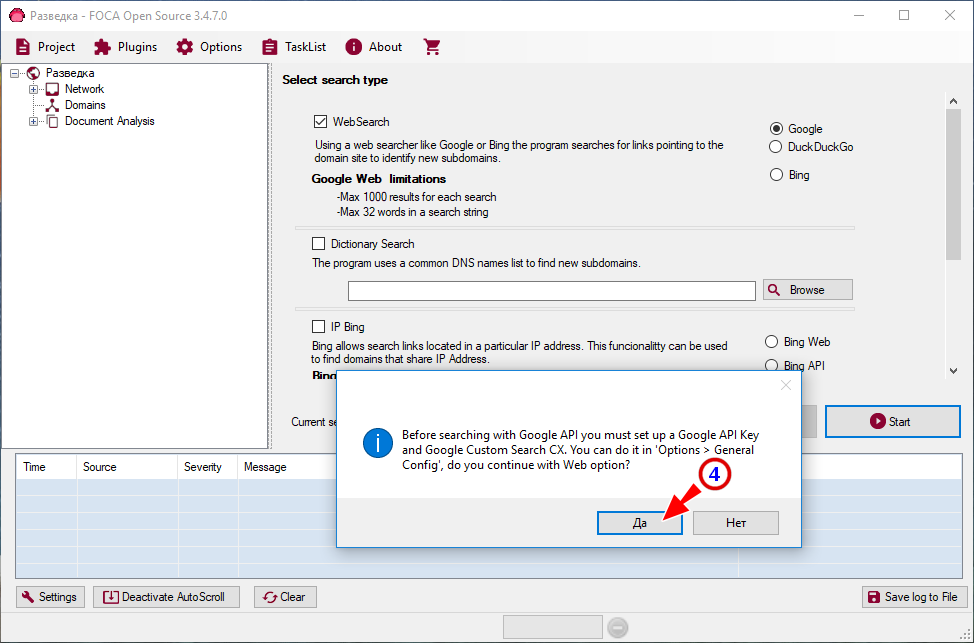

отмечаем галкой пункт «Web Search» и нажимаем «Start».

При этом в нижней области будут выведены поддомены.

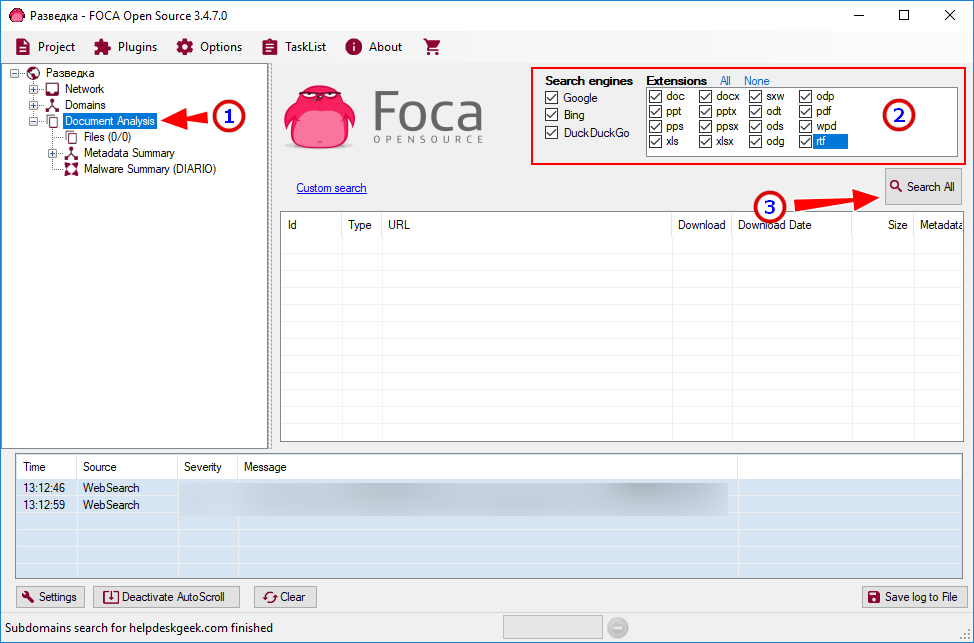

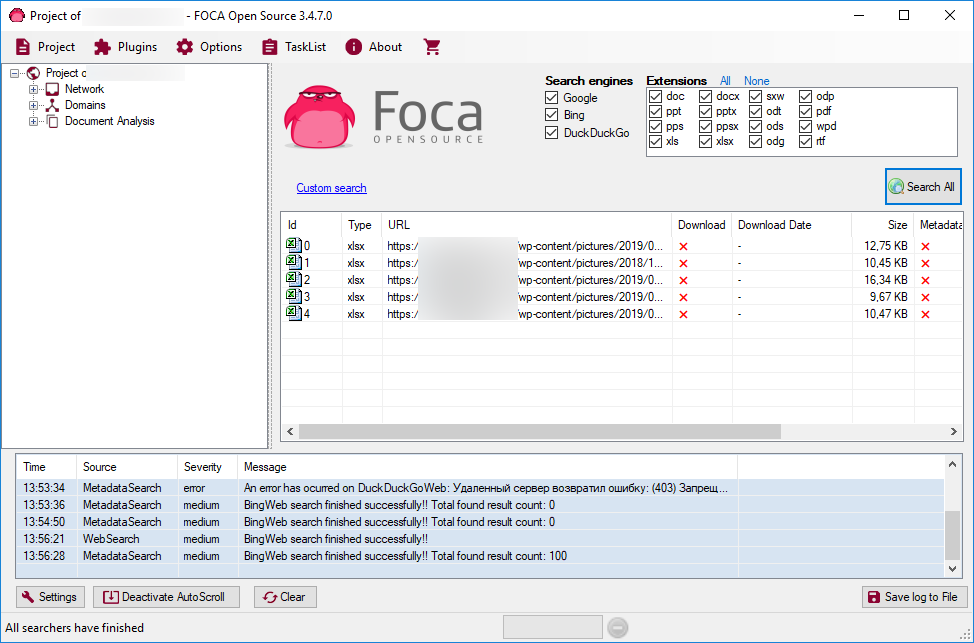

Опять возвращаемся в меню и на этот раз выбираем в меню «Documents Analysis» и отмечаем справа типы документов, которые хотим найти. Не забываем также указать и поисковую систему, после чего нажимаем «Search All».

Через некоторое время в основной области окна FOCA будет выведен список файлов, если, конечно, таковые найдутся на сканируемом домене.

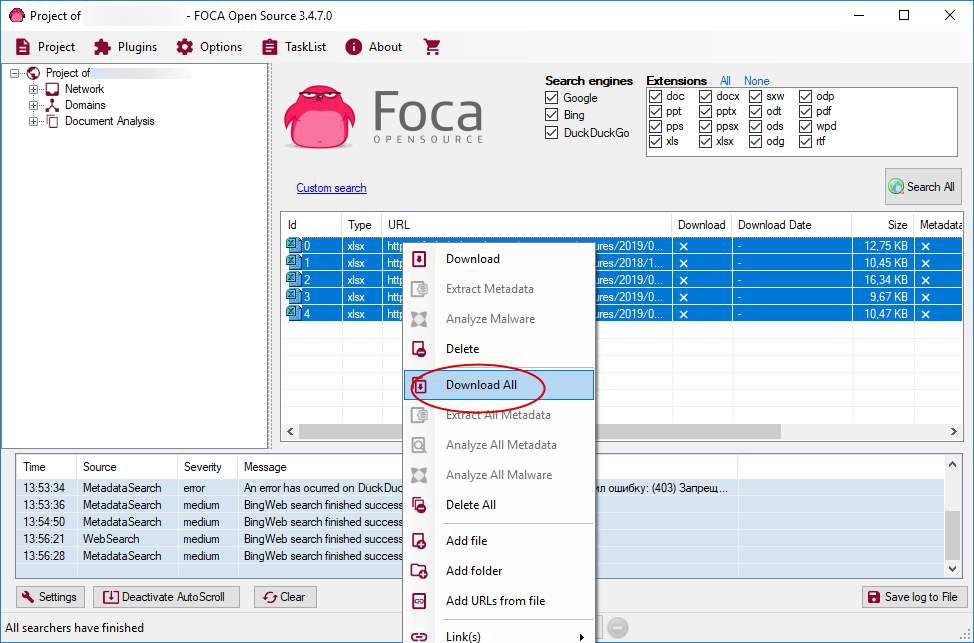

Нажмите в поле с найденными файлами правой кнопкой мыши и выберите в меню «Download All».

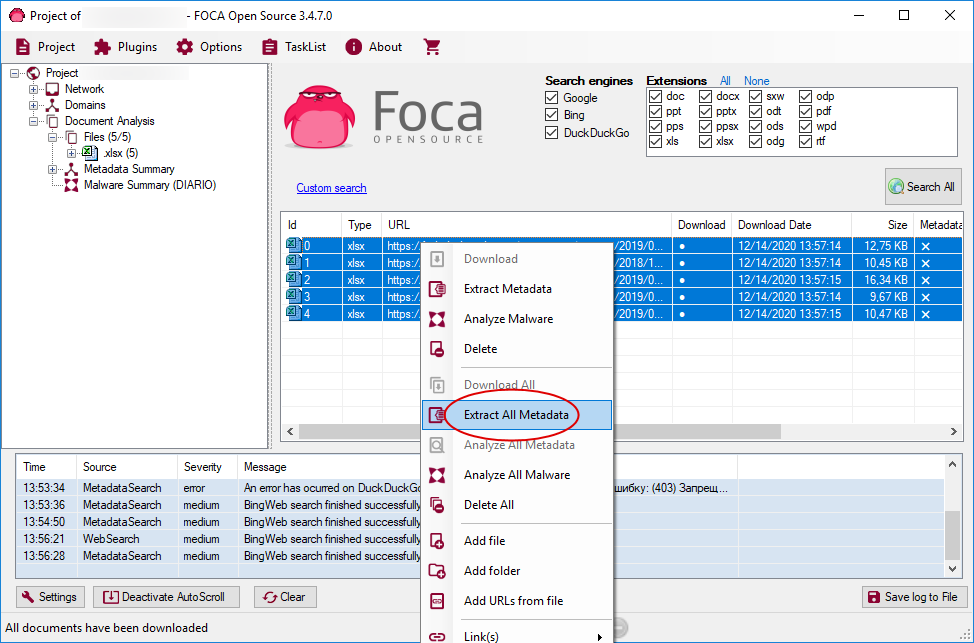

После того, как файлы будут загружены в папку проекта (Folder where to save documents), в этом меню вам станет доступна опция «Extract All Metadata».

Выбрав ее, вы тем самым дадите программе команду извлечь из файлов все метаданные, которые только найдутся.

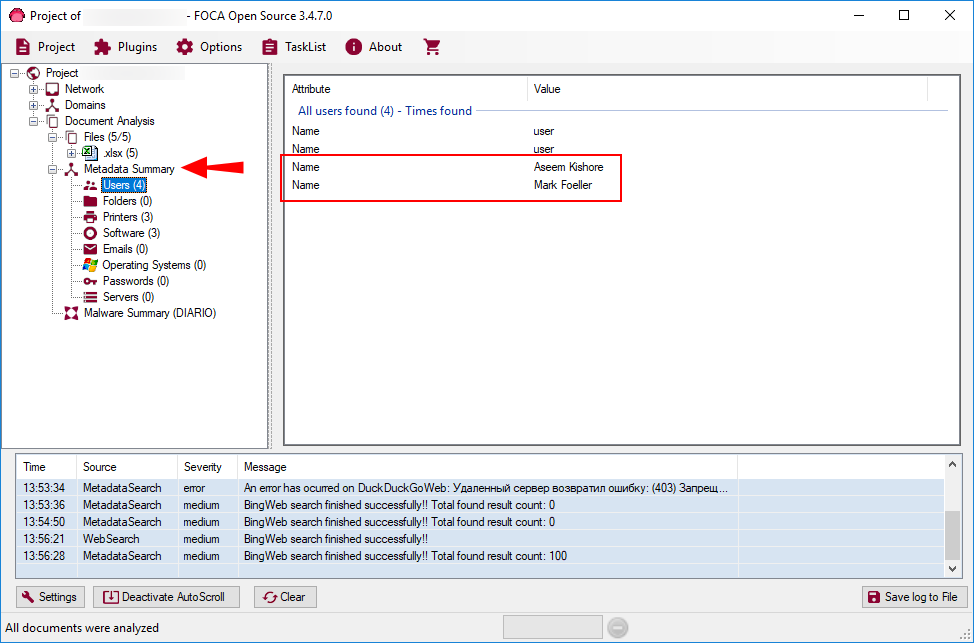

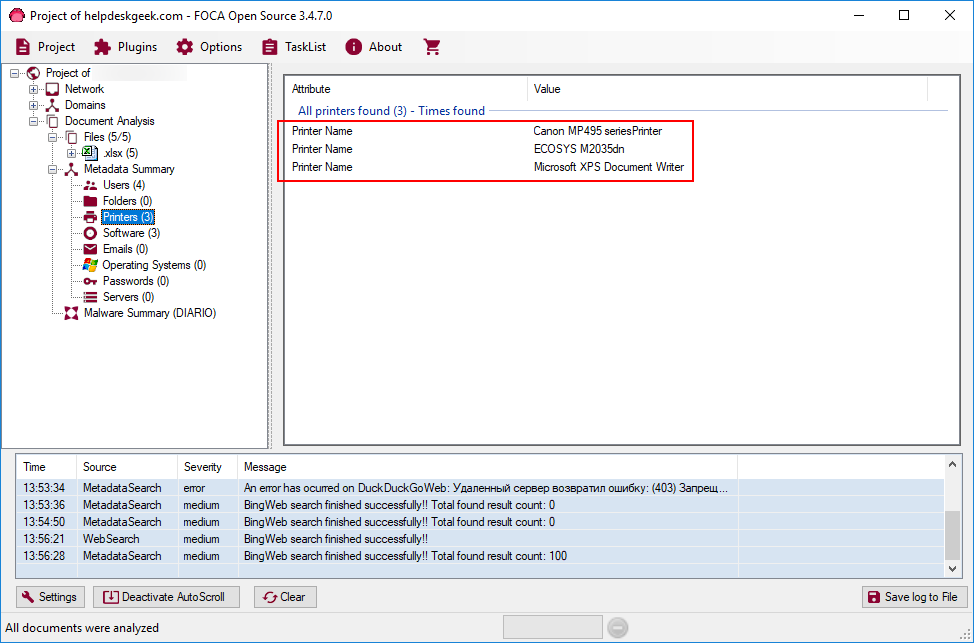

Чтобы изучить метаданные, выберите в меню слева пункт «Metadata Summary».

Так, нам удалось выяснить, что владельцами документов являются некие Aseem Kishore Mark Foeller, что в работе с файлами использовались принтеры «Canon MP495 series Printer», «ECOSYS M2035dn» и «Microsoft XPS Document Writer».

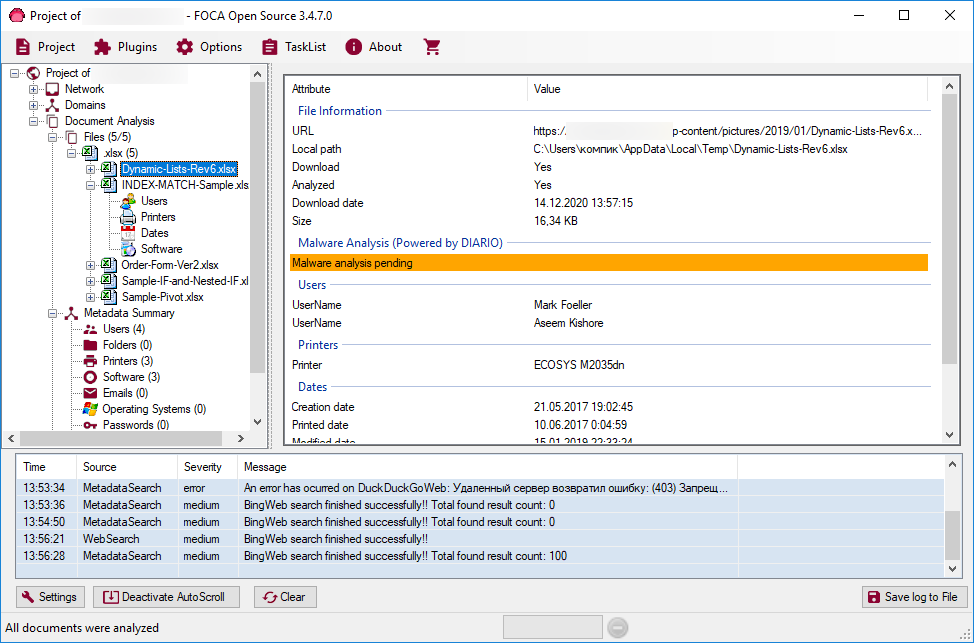

Также в подменю «Files» можно выбрать конкретный файл и изучить детальную о нём информацию.

Здесь уже смотрите сами, информации может быть много и притом очень разной.

Предостережения

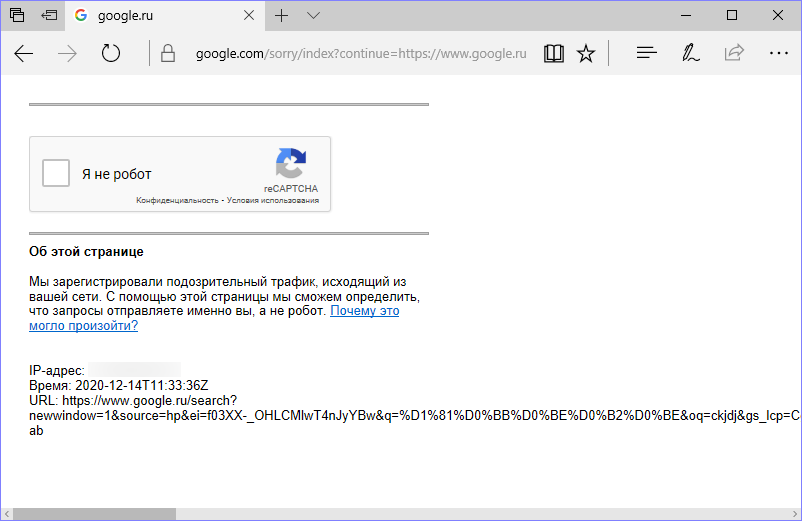

К этому особенно склонен Google, который закрыл доступ FOCA с нашего IP-адреса уже после второго сканирования. Поэтому либо используйте динамический прокси, либо выждите некоторое время, пока Google «успокоится» и перестанет принимать вас за бота.

Добавить комментарий