В мае этого года специалистами по компьютерной безопасности Cisco Talos был обнаружен новый опасный вредонос, отличающийся от большинства вирусов тем, что поражает непосредственно железо. VPNFilter, а именно такое название получила новая мальварь, заражает роутеры и в зависимости от стадии поражения производит в отношении последних разные деструктивные действия. В настоящее время зафиксировано более полумиллиона случаев заражения ботом в 54 странах мира, среди которых в этом печально известном списке лидирует Украина.

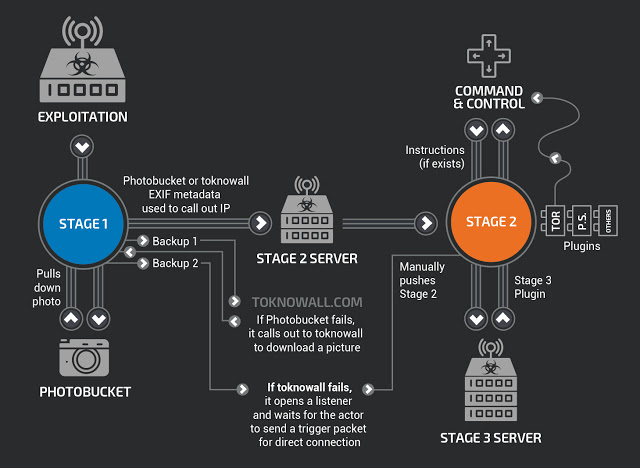

Уязвимыми для атак оказались маршрутизаторы TP-link, Linksys, MikroTik и Netgear, немного спустя было заявлено, что мальварь представляет опасность также для роутеров от производителей ASUS, D-Link, Huawei, Ubiquiti, UPVEL и ZTE. Заражение вирусом осуществляется посредством многоступенчатых кибератак на сетевые инфраструктуры, точный механизм которых еще не известен. На первой стадии мальварь определяет IP-адреса устройств и подготавливает «почву» для развертывания следующего этапа заражения, уже представляющего для роутера реальную угрозу.

При активации второй фазы вредонос производит перезапись критических частей прошивки маршрутизатора, частично или полностью выводя его из строя, однако для этого мальварь должна получить соответствующую команду от производящего атаку. Роутер самопроизвольно перезагружается, после чего теряет способность передавать пакеты данных либо полностью превращается в «кирпич». По мнению специалистов, восстановить работу поврежденного устройства после такой атаки в домашних условиях не представляется возможным.

Поскольку второй этап не является обязательным, атакующий может перейти непосредственно к третьей фазе заражения, предоставляющие злоумышленнику широкие возможности для контроля. На этом этапе VPNFilter устанавливает плагины, понижающие соединение HTTPS до HTTP, перехватывающие трафик и производящие мониторинг протокола SCADA Modbus. Известны также примеры установки модулей, осуществляющих коммуникацию между зараженными устройствами через сеть Tor.

Стопроцентно эффектвного средства защиты от мальвари пока что не существует, однако можно минимизировать риск заражения, обновив прошивку маршрутизатора до последней версии. В качестве дополнительных мер специалисты рекомендуют отключить удаленное администрирование на уязвимых устройствах и сменить дефолтные пароли. Пользователи устройств SOHO или NAS могут выполнить сброс до заводских настроек, но этот способ эффективен только на первой стадии заражения, к тому же нет гарантии, что таким образом удастся избавиться от вируса.

Для обнаружения компрометации роутера также можно воспользоваться онлайновым сканером VPNFilter Check, расположенным по адресу:

Детектировать наличие мальвари в роутере VPNFilter Check не способен, но он способен обнаруживать некоторые следы деятельности вредоноса, в частности подозрительные модификации трафика.

Надежным сканер назвать нельзя, срабатывание возможно при наличии на ПК других вирусов, но пока что VPNFilter Check является единственным инструментом, способным хоть как-то указать на заражение новым IoT-вирусом.

"www.symantec.com/filtercheck/" - "404 : Page Not Found".