Опыт показывает, что хранить базы данных менеджеров паролей безопаснее на локальном компьютере, по крайней мере, пользователю не придется беспокоиться о том, что сервер может быть взломан, а его база паролей попадет в руки злоумышленников. Подтверждением тому является декабрьский инцидент с сервисом LastPass, когда в результате взлома сервера хакерами были похищены личные данные множества пользователей.

Не факт, что этого не может случиться с другими аналогичными сервисами, например, тем же KeePass. Поэтому, если у вас имеются причины хранить пароли в облаке, позаботьтесь об усилении защиты базы паролей. В случае с популярным менеджером паролей KeePass это можно сделать путем простого изменения конфигурации. Взлом базы путем прямого перебора все еще очень распространен, и ваша задача заключается в том, чтобы сделать его максимально затруднительным.

Усложнение пароля

О том, что пароли должны быть сложными и содержать помимо букв и цифр, разные спецсимволы, сказано предостаточно.

А еще пароль должен иметь достаточную длину.

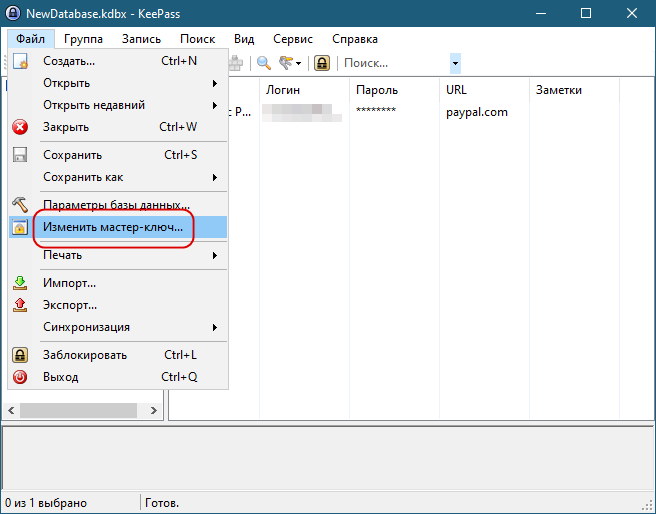

Выберите в меню «Файл» клиента KeePass опцию «Изменить мастер-ключ».

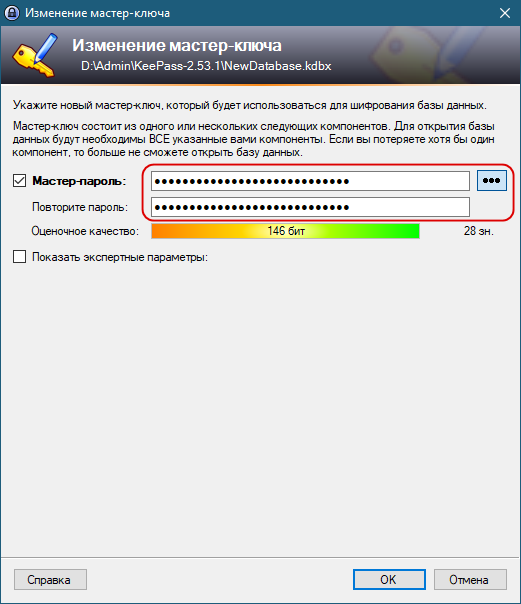

И увеличьте длину пароля на несколько символов.

Добавление всего одного знака будет увеличивать необходимое для подбора пароля время в геометрической прогрессии.

Параметры деривации ключей

Для дополнительной защиты от атак по словарю разработчики приложения рекомендуют изменить настройки преобразования ключа путем увеличения количества итераций.

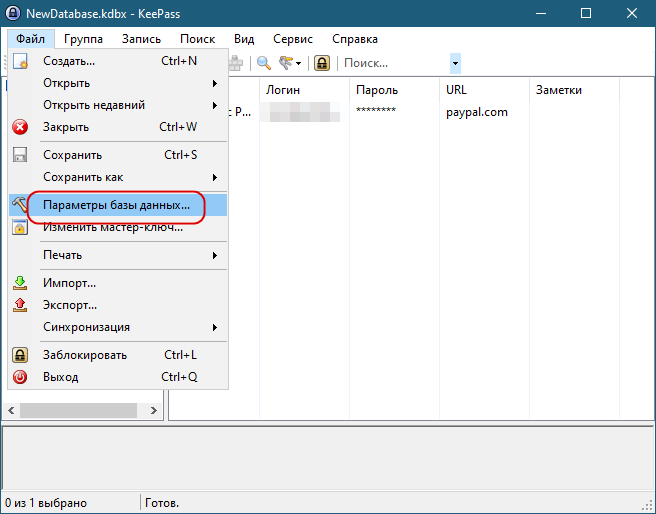

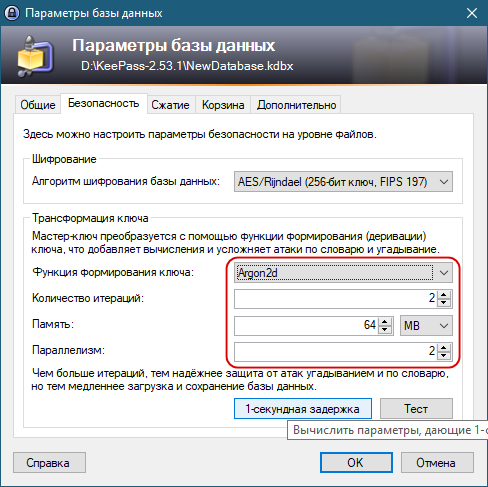

Выберите в меню «Файл» опцию «Параметры базы данных»,

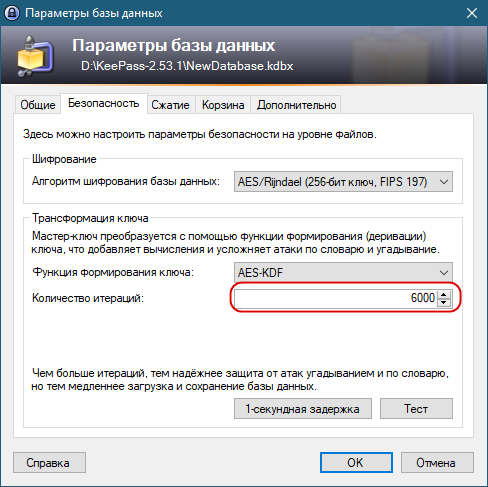

переключитесь на вкладку «Безопасность» и измените значение «Количество итераций».

По умолчанию в KeePass для алгоритма AES-KDF количество итераций выставлено 6000, вы же можете увеличить это значение вплоть до 600 тысяч.

Учитывайте только, что чем больше данное значение, тем больше времени понадобится на открытие менеджером вашей базы. Чтобы не теряться в догадках, сколько именно займет время процедура открытия базы, используйте встроенную функцию тестирования ключевого преобразования, - нажмите кнопку «Test» и дождитесь получения результатов.

Второй вариант усложнить атаку по словарю - использовать более эффективный алгоритм Argon2d вместо алгоритма по умолчанию AES-KDF.

Обратите внимание на параметры алгоритма: чем больше выставлено количество итераций и больший выделен объем памяти, тем большей будет задержка открытия базы данных.

По умолчанию количество итераций в Argon2d выставлено 2, увеличивать его до заоблачных значений не нужно.

Добавить комментарий