Отсутствие у исполняемого файла цифровой подписи еще не означает, что данный файл является опасным, тем не менее, имея дело с такими файлами, нужно проявлять повышенную бдительность. Особенно, когда они обнаруживаются в системных каталогах. Для обнаружения таких файлов существует специальная утилита Sigcheck от разработчиков Microsoft. Основным ее предназначением является получение сведений о файлах, в первую очередь сведений о цифровой подписи, версии и временной метке.

Также утилита может использоваться для проверки файлов средствами онлайнового сервиса VirusTotal и обнаружения в системе недоверенных сертификатов.

Распространяется Sigcheck на бесплатной основе, установки не требует, скачать актуальную версию утилиты можно с официальной страницы:

learn.microsoft.com/ru-ru/sysinternals/downloads/sigcheck

Работает утилита из командной строки, но в использовании очень проста.

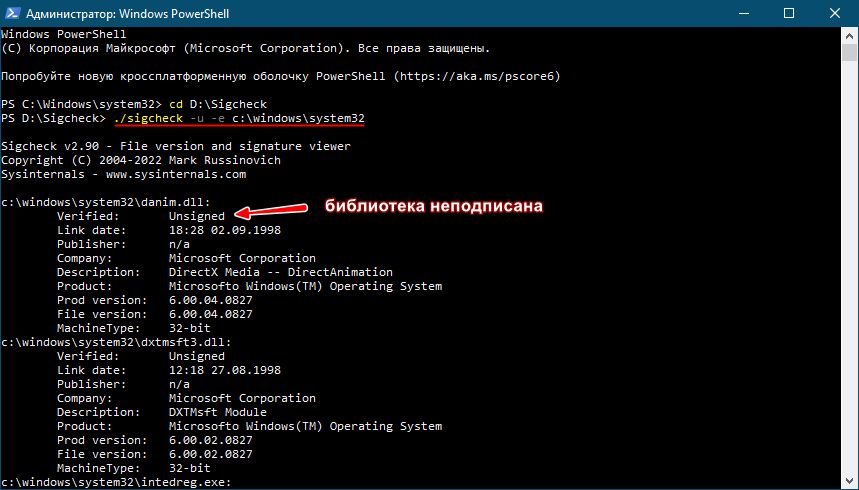

Распакуйте архив с утилитой в удобное расположение, запустите от имени администратора PowerShell или командную строку и перейдите в расположение исполняемого файла Sigcheck.exe.

Для проверки, к примеру, файлов в системной папке System32, выполните команду:

.\sigcheck.exe -u -e С:\windows\system32

И примите условия лицензии.

Если утилита запускалась в интерфейсе классической командной строки, точку со слешем вначале команды указывать не нужно.

Утилита просканирует содержимое по указанному пути и выведет список неподписанных исполняемых файлов, если таковые будут обнаружены.

Добавить комментарий