Львиная доля настроек Windows 10 и установленных программ хранится в системном реестре, а еще реестр хранит массу всевозможных сведений, в том числе историю действий пользователя. Увы, даже опытные пользователи имеют о структуре реестра лишь общие представления, не зная, какие данные в каких разделах хранятся. И вообще, ручной анализ реестра представляет собой довольно утомительную процедуру, которую неплохо было бы автоматизировать.

Возможно ли это?

Да, для этих целей существуют специальные инструменты — парсеры реестра, например, RegRipper — бесплатная утилита, позволяющая извлекать из реестра и сортировать различную информацию.

Скачать ее можно по ссылке yadi.sk/d/oB3_4Dn-Wvpy_A.

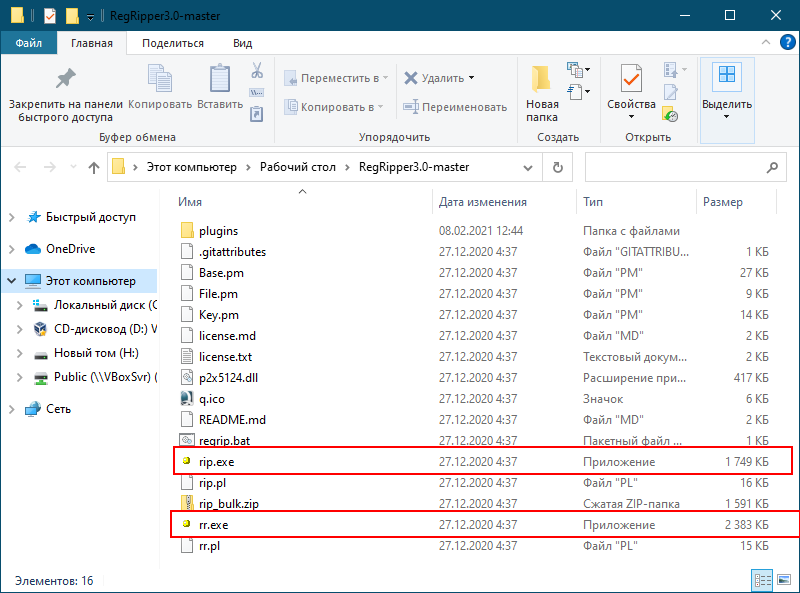

Архив с инструментом включает две редакции — более удобную, но менее функциональную оконную с графическим интерфейсом и менее удобную, но зато более функциональную консольную.

Оконная версия представлена исполняемым файлом rr.exe, консольная — исполняемым файлом rip.exe.

Сама по себе процедура анализа реестра в RegRipper не представляет сложности, с трудностями можно столкнуться лишь при чтении созданного утилитой отчета, значительная часть которого будет на английском языке.

Принцип работы RegRipper следующий — вы передаете программе файл куста реестра, программа его анализирует с помощью входящих в ее состав Perl-скриптов и создает текстовый отчет, в котором каждый блок содержит данные, полученные конкретным сценарием.

Перед тем как приступать к анализу, файлы кустов реестра нужно скопировать на пользовательский раздел.

Сделать это можно либо загрузившись с LiveCD со встроенным файловым менеджером, либо воспользовавшись приложениями, позволяющими получать доступ к данным в работающей системе в обход драйвера NTFS — шестнадцатеричным редактором WinHex или программой для восстановления данных R-Studio. В нашем примере для копирования кустов реестра использовался спасательный диск WinPE 10-8 Sergei Strelec.

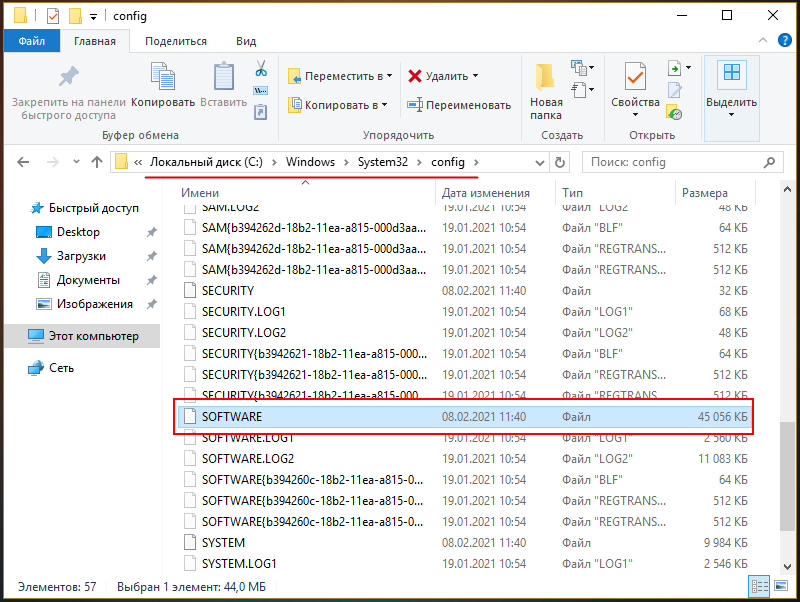

Напоминаем, что физически файлы кустов реестра хранятся в каталоге %windir%\System32\config.

Проанализируем для примера куст SOFTWARE.

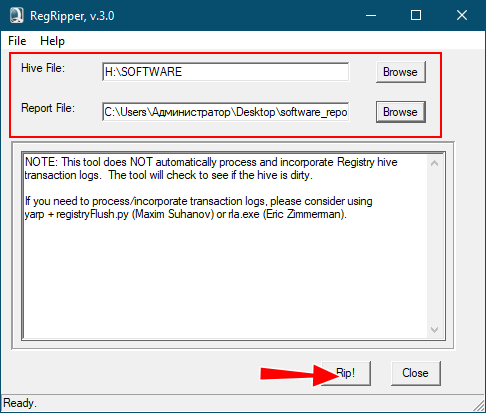

Запускаем исполняемый файл rr.exe, в поле «Hive File» через обзор указываем путь к файлу куста реестра, а в поле «Report File» — путь к текстовому файлу отчета (достаточно указать имя, файл же будет создан автоматически).

Нажимаем кнопку «Rip!» и ждем завершения процедуры парсинга.

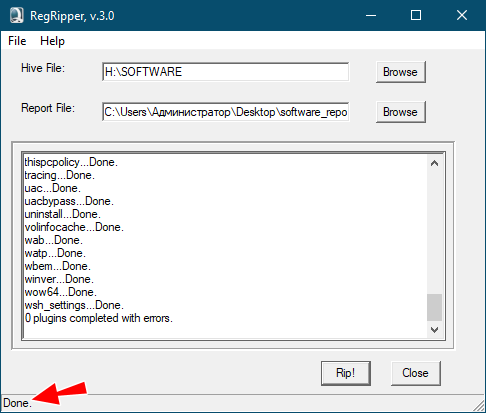

На завершение процедуры укажет сообщение «Done» в строке состояния.

В итоге получаем два текстовых файла — один в формате LOG и один в формате TХT.

Первый содержит отчет о проделанных операциях, второй — результаты анализа реестра, что нам и нужно.

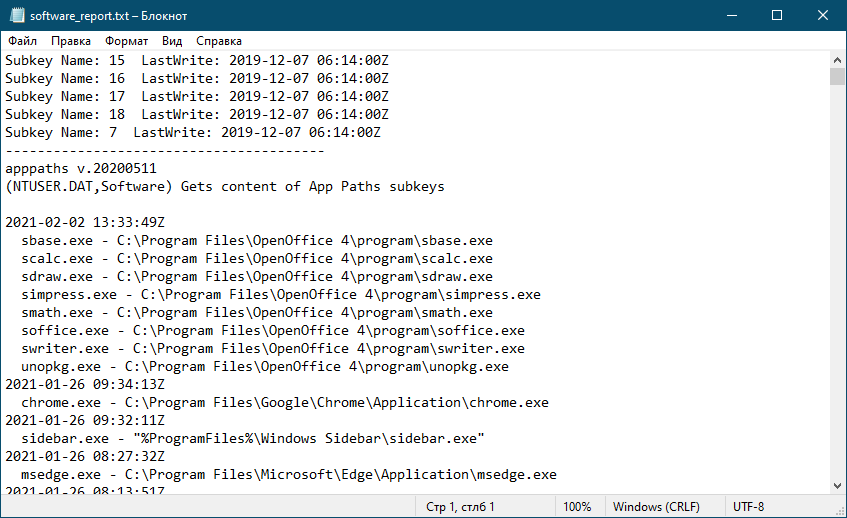

Открыв этот файл, вы найдете в нём самые разные данные — пути к исполняемым файлами программ, сведение об устройствах, SSIDы, даты инсталляции программного обеспечения и так далее.

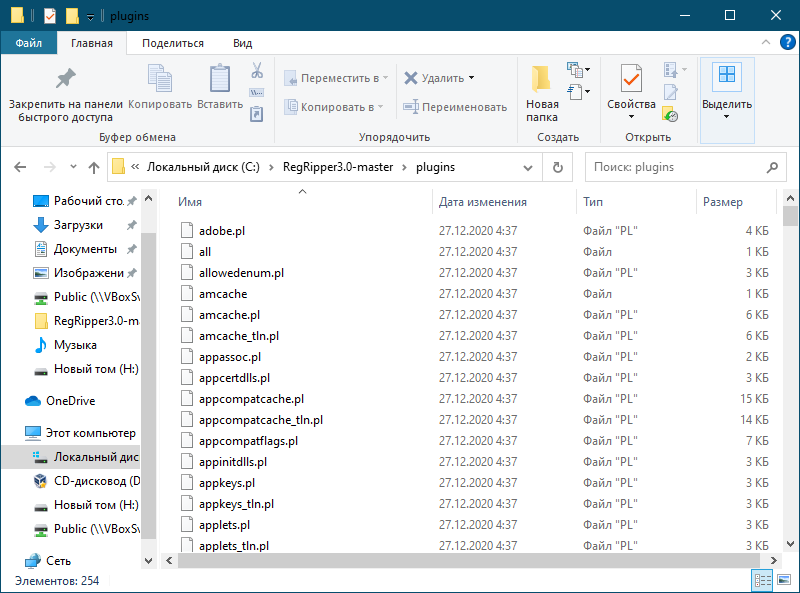

В оконном режиме RegRipper задействует все плагины (они находятся в папке plugins), чтобы задействовать конкретный плагин, нужно использовать консольную версию утилиты.

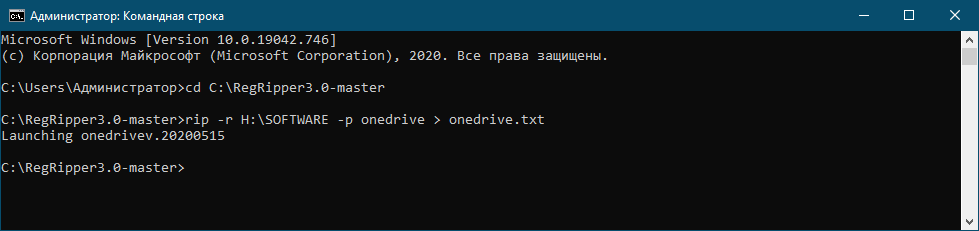

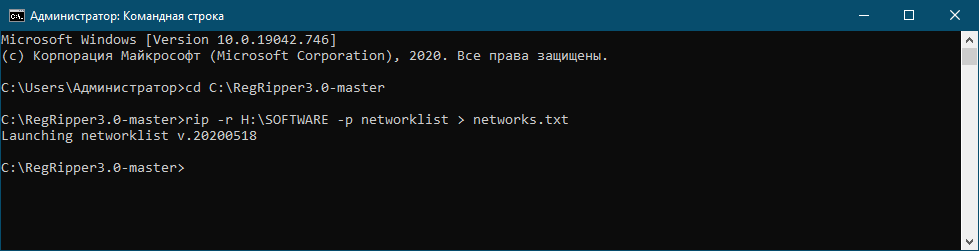

Запускаем командную строку, переходим в расположение исполняемого файла rip.exe и выполняем команду следующего вида:

RIP -r "путь-к-кусту-реестра" -p название-плагина > "путь-к-файлу-отчета"

Двойные кавычки в путях используются, если путь содержит пробелы, в остальных случаях их можно опустить.

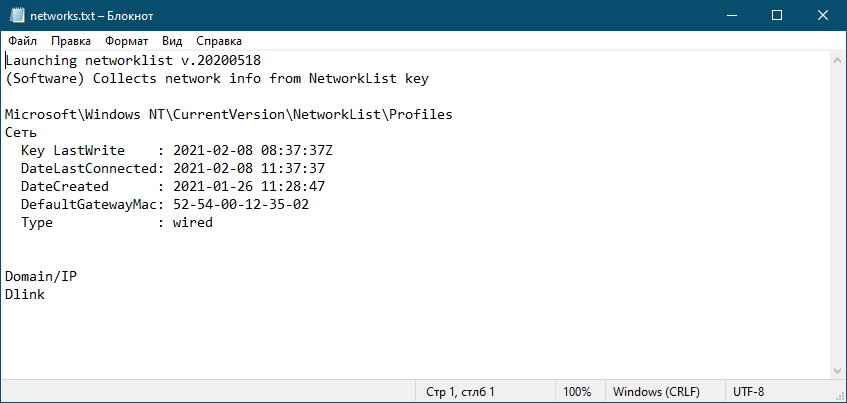

Названия плагинов соответствует названию скриптов в папке plugins, без учета расширения. Ниже на скриншотах вы можете видеть два примера получения конкретных данных с помощью консольной версии rip.exe — сведения о приложении OneDrive и сведения о сетях, к которым подключался компьютер.

В первом случае использовался плагин onedrive.pl, а во втором — плагин networklist.pl.

Добавить комментарий