Чаще всего компьютерные вирусы стараются действовать как можно незаметнее, но есть и такие, которые созданы явно с целью подпортить вам настроение. Таков вредонос, дублирующий, а затем заменяющий оригинальные файлы и папки на съемных носителях ведущими в никуда ярлыками. Но потеря доступа к файлам не единственная проблема, создаваемая этим типов зловреда, при попытке открыть «превращенные» в ярлыки файлы вирус может самокопироваться и что хуже всего, подгружать другое вредоносное программное обеспечение.

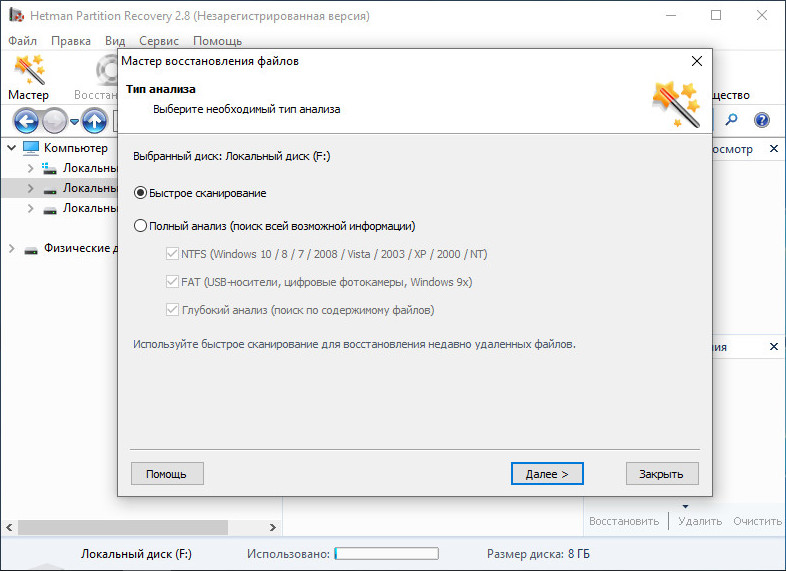

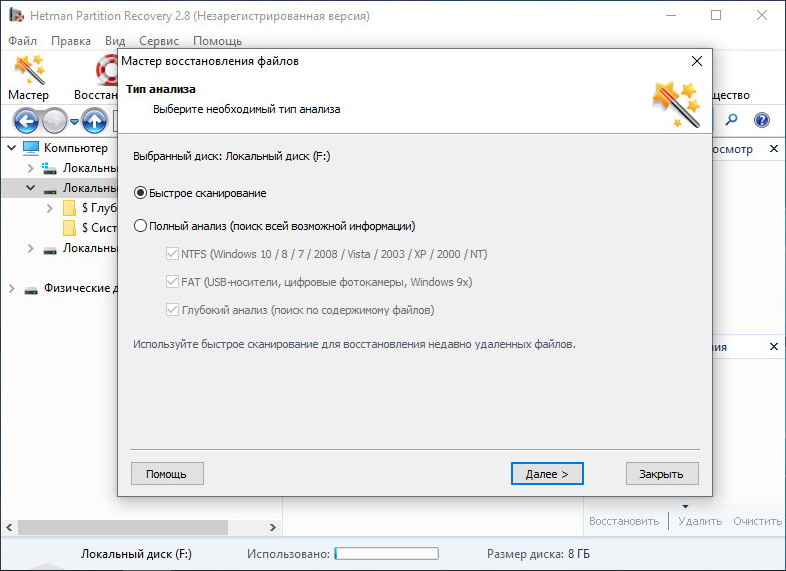

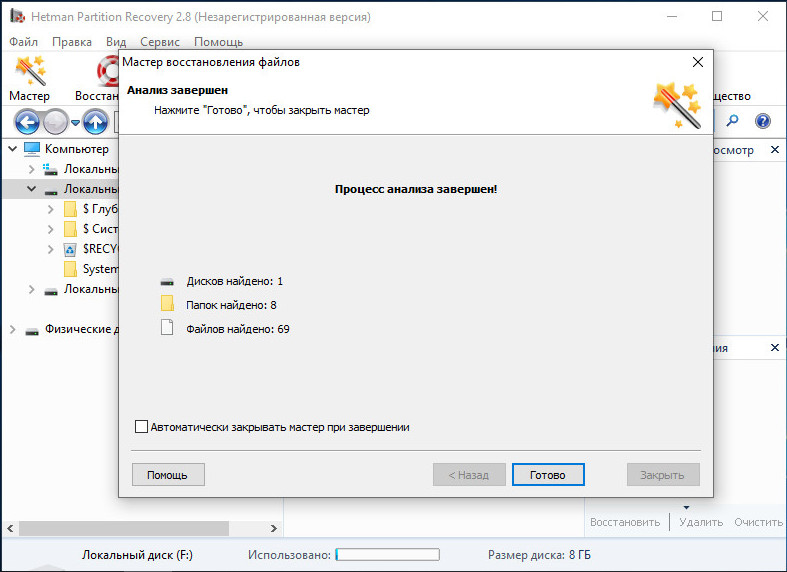

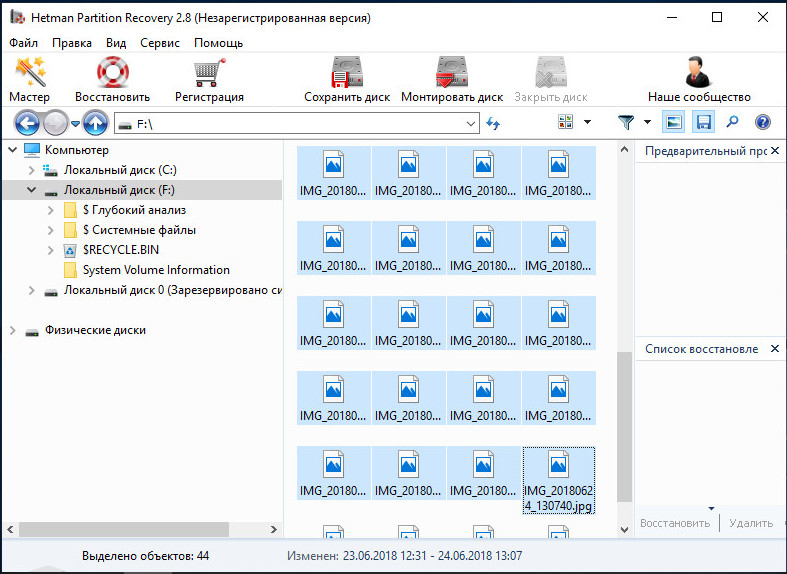

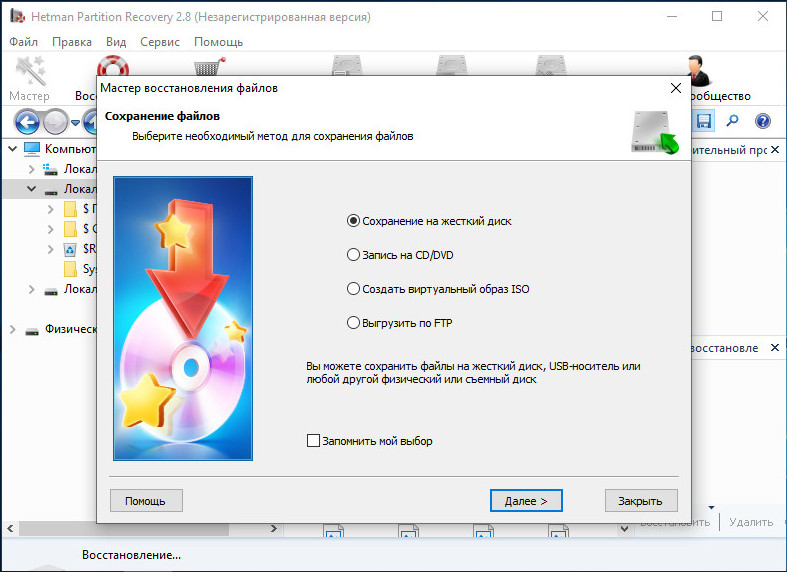

С другой стороны, данный тип вирусов считается наиболее безобидным, поскольку он не шифрует и не удаляет пользовательские файлы, а это значит, что их можно восстановить, а заодно избавиться от самого вируса. Теперь о том, что делать и как быть, если заражение состоялось и вместо файлов на съемном устройстве вы обнаружили ярлыки. Во-первых, отключить интернет и постараться не запускать эти самые ярлыки, а установить Hetman Partition Recovery или аналогичную программу для восстановления данных с дисков и попробовать считать с ее помощью скрытые вирусом файлы.

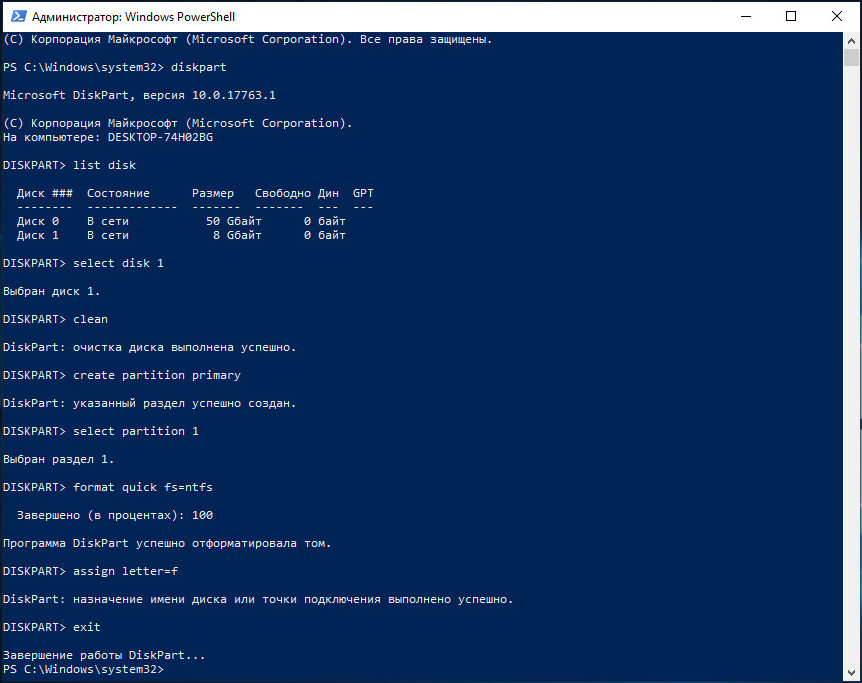

После сохранения восстановленных файлов на диск съемный носитель необходимо отформатировать в Diskpart командой clean, уничтожив вместе с данными таблицу разделов, в которой может скрываться вирус. Для полной очистки флешки и пересоздания раздела выполняем в запущенной от имени администратора командной строке команды, где № — номер съемного носителя, NTFS — тип файловой системы форматируемого накопителя, а F — назначаемая ему буква.

diskpart

list disk

select disk 1

clean

create partition primary

select partition 1

format quick fs=ntfs

assign letter=f

exit

Команды: yadi.sk/i/ZDaS_Uh5TrkWDA

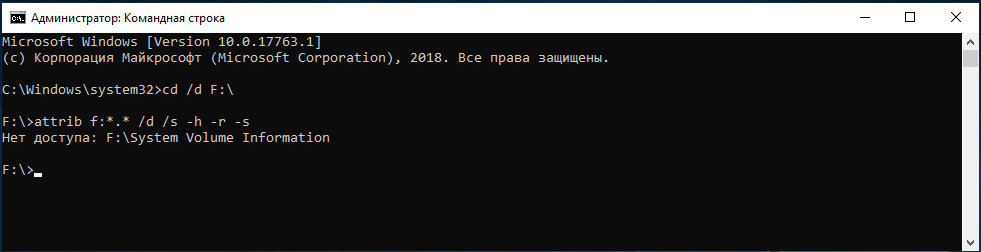

Попробовать избавиться от заменяющего файлы ярлыками вируса можно с помощью обычной командной строки.

Запустив ее от имени администратора, выполните в ней такие команды:

cd /d F:/

attrib f:*.* /d /s -h -r -s

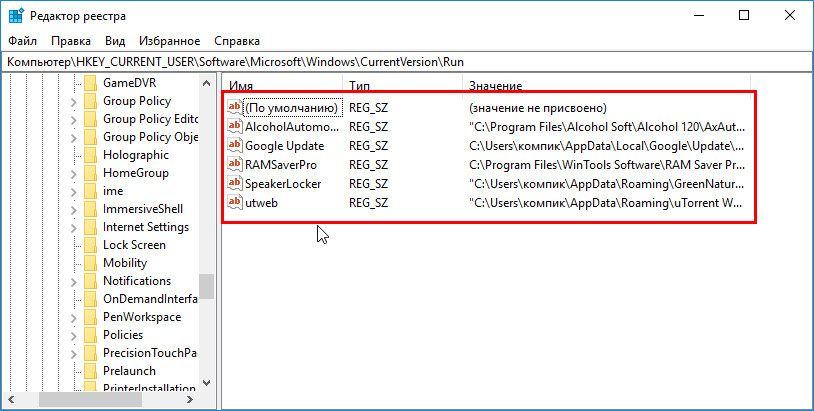

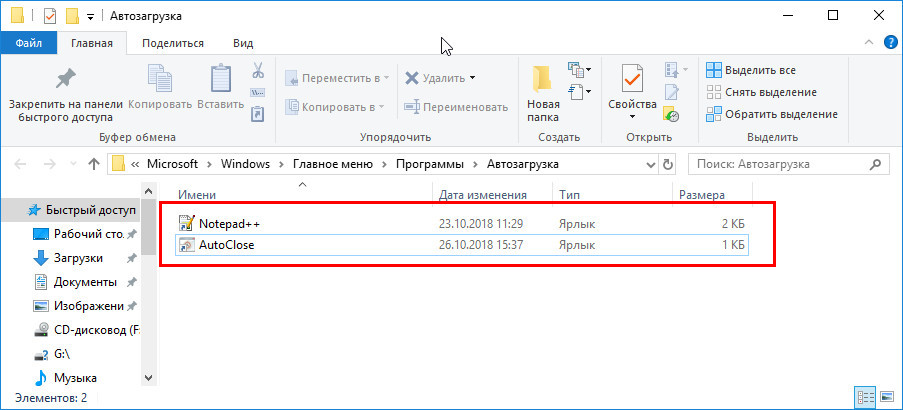

Первой командой переходим в расположение съемного накопителя, у нас он имеет букву F, вторая команда делает все скрытые файлы видимыми и снимает с них параметры «системный» и «только для чтения». Найденные пользовательские файлы копируем на диск, после чего носитель форматируем. Заодно проверяем автозагрузку в Диспетчере задач, подразделе реестра HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run.

И папке Startup для перехода в которую выполняем команду shell:startup.

Все подозрительные ярлыки, ключи и ссылки удаляем.

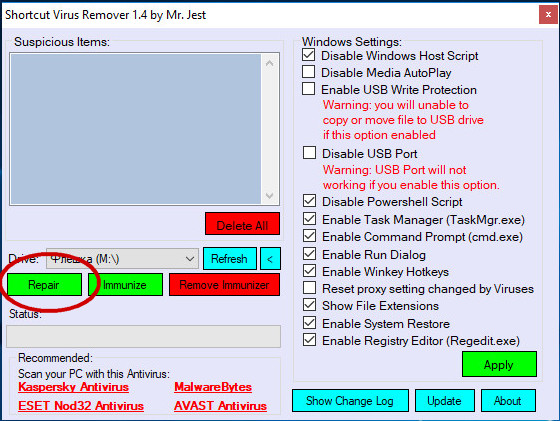

В случае затруднения на помощь могут прийти заточенные под борьбу с подобными вирусами утилиты, к примеру, Shortcut Virus Remover.

Запустив утилиту, выбираем очищаемый диск и жмем «Repair», при этом скрытые файлы вновь станут доступными, а ярлыки на них отправятся в небытие.

Для удаления подозрительных объектов можно воспользоваться опцией «Delete all», предварительно скопировав на всякий случай нужные файлы на диск.

Дополнительно Shortcut Virus Remover поддерживается иммунизация съемных накопителей, отключение/включение Windows Host Sсript, автозапуска и USB-портов, также программа способна помочь восстановить запуск командной строки, консоли PowerShell, Диспетчера задач, диалогового окошка «Выполнить», редактора реестра, функции восстановления, сбросить параметры прокси.

Автоматическое удаление вируса утилита не гарантирует, возможно, вам придется найти его среди восстановленных файлов и удалить вручную.

И вот еще что.

Софт:

https://www.softpedia.com/get/Antivirus/Removal-Tools/Shortcut-Virus-Remover-by-Mr-Jest.shtml

Добавить комментарий