Блокировщики типа CryptoLocker считаются одними из самых зловредных и опасных троянских программ, так как действуют они по большей части скрытно и обнаруживают себя только тогда, когда файлы пользователя оказываются уже зашифрованными. В том, что вирусы этого типа продолжат эволюционировать, можно было и не сомневаться. Буквально на днях специалистами компании Eset был выявлен принципиально новый вид шифратора Win32/Virlock с уникальным механизмом заражения.

Как и его предшественники, Win32/Virlock шифрует данные, блокирует компьютер и выводит сообщение с требованием выкупа. К дополнению ко всему зловред модифицирует файлы, встраивая в них свой код, то есть действует как полиморфный вирус. По мнению экспертов, это первый в мире саморазмножающийся шифратор. До этого подобные вирусы ограничивались лишь шифрованием файлов. В случае проникновения на компьютер Win32/Virlock заражает файлы наиболее популярных форматов, таких как exe, doc, rar, zip, pdf, jpeg, gif и т.д.

Для заражения обычных (не исполняемых) файлов вирус использует следующую схему: копируя оригинальный файл, зловред шифрует его и встраивает в него свой код, а затем делает файл исполняемым, изменяя его расширение на exe. Оригинальный файл перезаписывается, а его место занимает заражённый. При запуске инфицированного Win32/Virlock файла создаются два новых заражённых объекта и так далее. При этом полиморфизм обеспечивает уникальность тела зловреда в каждом новом заражённом файле, что делает борьбу с ним ещё в больше степени затруднительной.

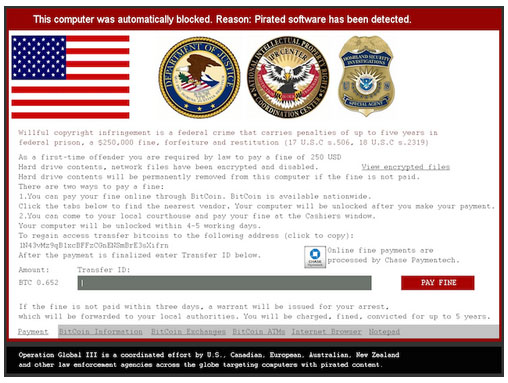

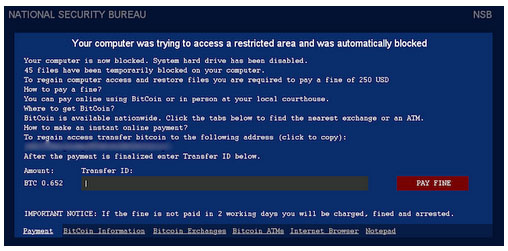

Выводя на экран требование выкупа, вирус также блокирует Диспетчер задач и некоторые другие процессы операционной системы, обеспечивая себе защиту. Сумма выкупа немалая и составляет 250 долларов в эквиваленте биткоин. Как показал анализ проведённых по указному счёту переводов, некоторые пользователи уже заплатили киберпреступникам указанную сумму. К слову, уплаченная «дань» вовсе не гарантирует, что жертва получит код разблокировки.

На данный момент специалистами Eset было зафиксировано несколько модификаций вируса, что свидетельствует о его активном развитии. Любопытно и то, что Win32/Virlock также умеет частично переводить текст экрана блокировки на родной язык потенциальной жертвы, используя для этого соединение с google.com и определение перенаправления на локальный домен. Очевидно, что таким образом злоумышленники пытаются извлечь максимальную выгоду, сделав свои требования понятными для пользователей из разных стран.

Добавить комментарий