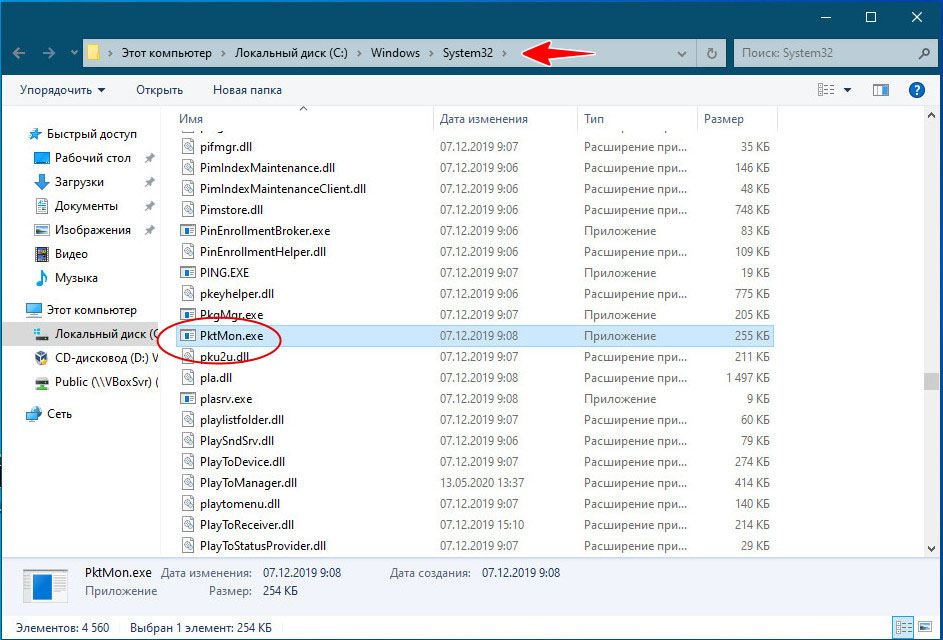

То, что Microsoft далеко не всегда отчитывается обо всех изменениях и нововведениях в новых версиях Windows, уже особо никого не удивляет. Вот и приходится этим заниматься инсайдерам, время от времени обнаруживающим в недрах системы то одну, то другую скрытую фишку. Не так давно специалисты ресурса Bleeping Computer откопали в Windows 10 скрытый сетевой сниффер — утилиту pktmon.exe, расположенную в папке C:\Windows\system32.

При этом любопытным остается тот факт, что на сайте Microsoft об этой утилите нет никакой информации, имеется только короткое описании в самой программе.

А еще небольшая справка, благодаря которой исследователи смогли досконально изучить возможности этого инструмента.

Packet Monitor — это консольная утилита для диагностики сети и мониторинга пакетов, аналог линуксовой tcpdump, совместимый с Network Monitor и Wireshark в том смысле, что полученные pktmon.exe данные могут быть переданы в эти куда более мощные приложения. Packet Monitor могут найти для себя полезной системные администраторы, а вот рядовым пользователям она вряд ли понадобится, но знать о ее существовании всё же не помешает.

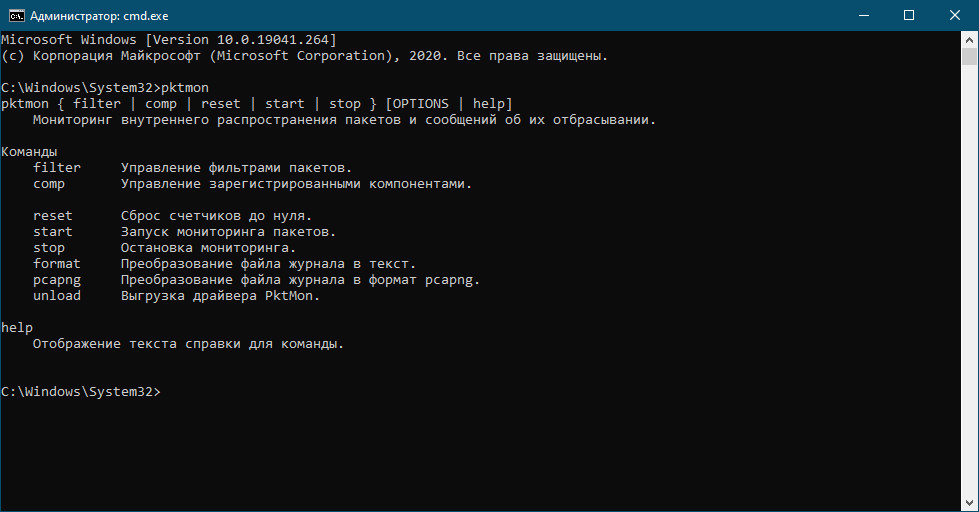

Запускается утилита из открытой от имени администратора командной строки или консоли PowerShell командой pktmon, выводя при этом список доступных параметров.

Он пока что невелик и включает в себя восемь ключей, не считая выводящего справку ключа help. Это filter, comp, reset, start, stop, format, pcapng и unload.

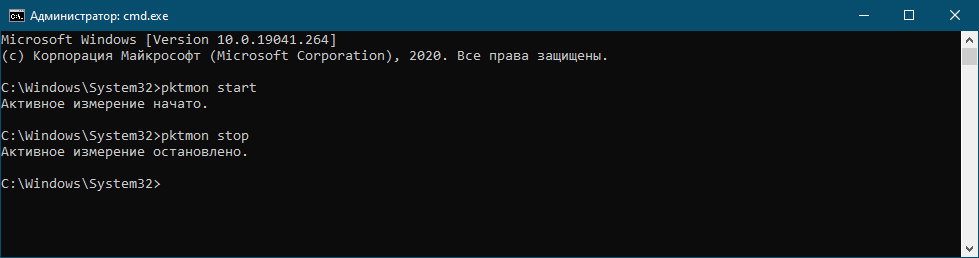

Приведем самый простой пример работы с утилитой, запустив, а затем остановив через некоторое время мониторинг сети.

pktmon start

pktmon stop

Как вы догадались, первая команда запускает мониторинг сети, вторая команда останавливает его.

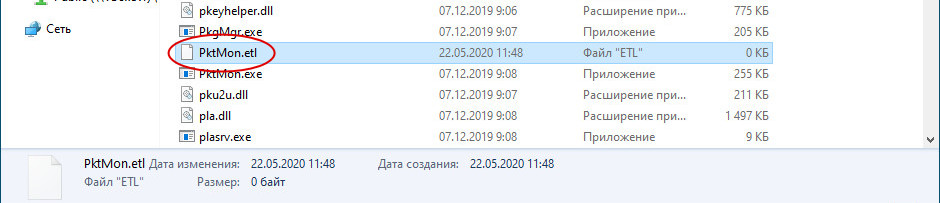

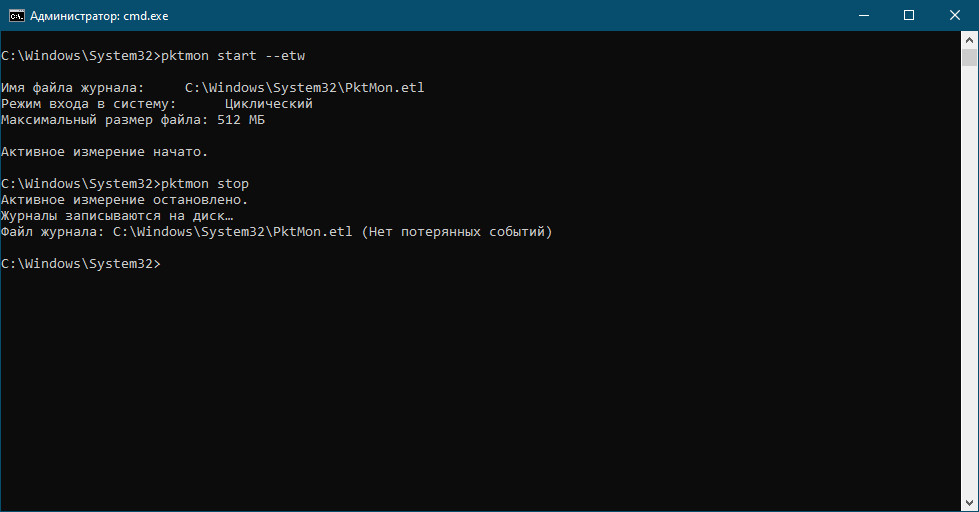

Но будет лучше, если запустить команду pktmon start с параметром --etw, это создаст журнал pktmon.etl (журнал должен создаваться по умолчанию), расположенный в той же папке, что и исполняемый файл утилиты.

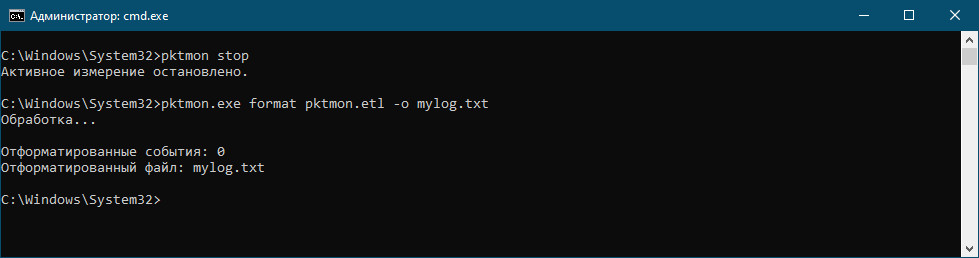

Преобразовать его в текстовый формат можно командой pktmon.exe format pktmon.etl -o mylog.log.

Для преобразования файла журнала в совместимый с Wireshark формат предусмотрен специальный параметр PCAPNG. Использование ключей позволяет гибко настраивать мониторинг, отсекая ненужный трафик.

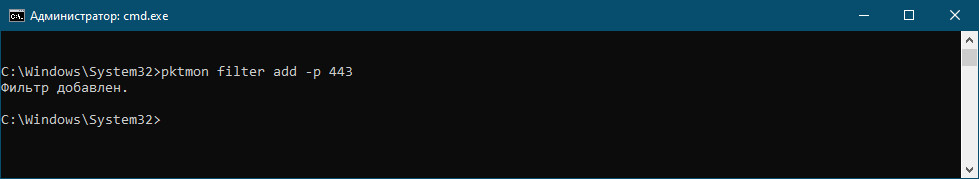

Так, сформированная следующим образом команда создаст фильтр для мониторинга соединения с использованием порта 443:

pktmon filter add -p 443

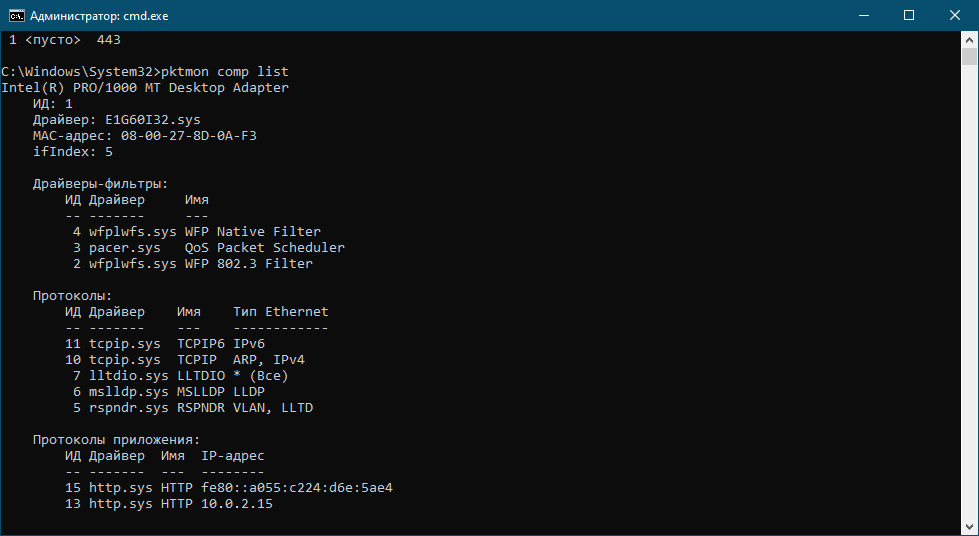

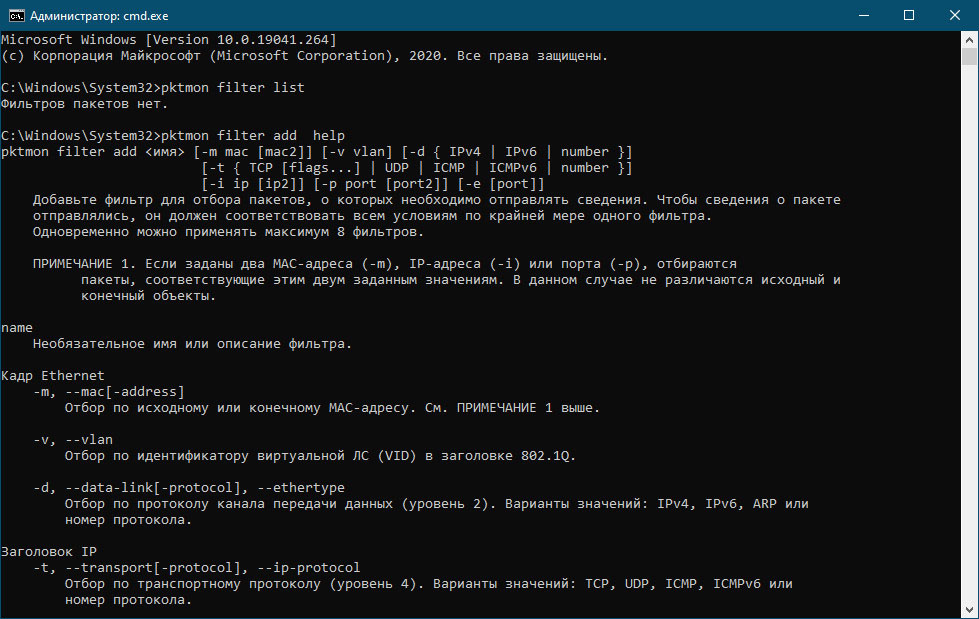

Чтобы запустить мониторинг конкретного порта, выполните команду pktmon start –etw –p №порта; чтобы просмотреть список текущих фильтров, выполните pktmon filter list для удаления списка фильтров используйте команду pktmon filter remove. Воспользовавшись же ключом comp, можно настроить захват только с конкретного устройства по его ID.

Всю информацию по использованию параметров сниффера найдете во встроенной справке на русском языке.

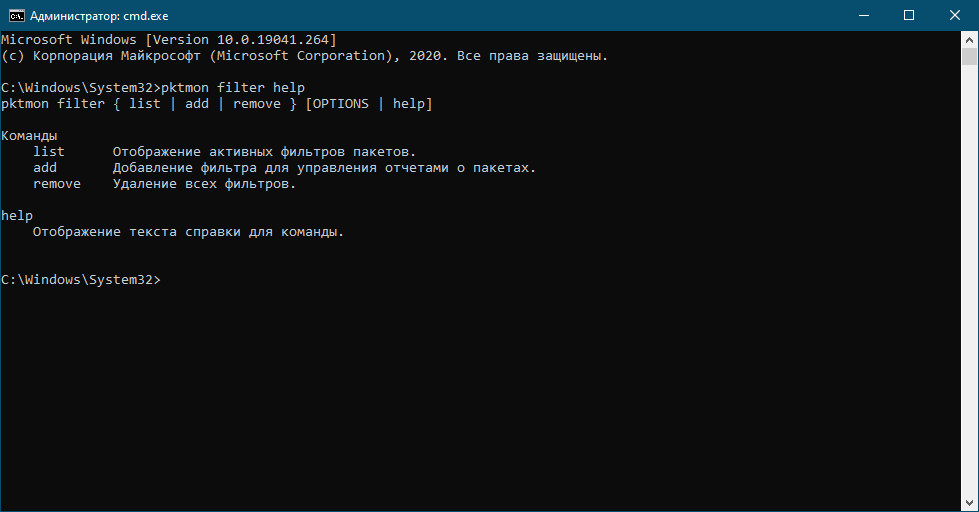

Ключ help выводит отдельно информацию по всем параметрам, например, команда pktmon filter help выведет справку об использовании ключа filter.

Так мы узнали о существовании приведенных выше трех параметров list, add и remove, по которым в свою очередь навели справку с помощью того же ключа help.

Добавить комментарий